Willkommen in der Welt der besten Hacking Tools – den digitalen Allzweckwaffen für jeden, der sich mit Cybersecurity oder ethical Hacking beschäftigt. Hier dreht sich alles um mächtige Tools wie Metasploit, Nmap oder Wireshark, die nicht nur die Netzwerke und Systeme durchleuchten, sondern auch Sicherheitslücken sichtbar machen, bevor es jemand anderes tut. Egal, ob du Passwörter knacken, Schwachstellen aufspüren oder Websites testen willst – diese 16 Tools sind das Who’s Who der Hacking-Werkzeuge und helfen dir, die digitale Welt zu meistern. Bereit? Lass uns loslegen!

Hacking Werkzeuge für Red Teaming

Red Teaming bezeichnet die Simulation gezielter Angriffe auf ein IT-System, um Sicherheitslücken aus der Perspektive eines echten Angreifers aufzudecken. Dafür kommen spezialisierte Hacking-Werkzeuge zum Einsatz, die verschiedene Phasen eines Angriffs abdecken – von der Informationsbeschaffung bis zur Ausnutzung von Schwachstellen. In diesem Abschnitt werden einige der wichtigsten Tools vorgestellt, die im Rahmen von Red-Teaming-Einsätzen verwendet werden.

Rubber Ducky / Bad USB

Ein Rubber Ducky, manchmal Bad USB genannt, ist ein spezieller USB-Stick, der sich gegenüber dem Zielsystem nicht als Speichergerät, sondern als Tastatur ausgibt. Dadurch kann er automatisiert Tasteneingaben simulieren und in Sekunden vordefinierte Befehle ausführen – zum Beispiel, um Hintertüren zu öffnen, Passwörter zu exfiltrieren oder Malware nachzuladen. Diese Technik wird auch als „Bad USB“ bezeichnet und gehört zu den effektivsten Methoden im physischen Zugriff eines Angreifers.

Der Einsatz eines Rubber Ducky erfordert keine komplexe Programmierung – bereits einfache Payloads können großen Schaden anrichten, wenn der Stick in einem ungeschützten Rechner eingesteckt wird. Besonders im Red Teaming ist der Rubber Ducky ein beliebtes Werkzeug, um reale Risiken durch Social Engineering und physische Angriffe aufzuzeigen.

Wer ein Rubber Ducky kaufen möchte, findet entsprechende Geräte bei spezialisierten Anbietern für Penetration-Testing-Equipment. Es ist jedoch wichtig, diese Tools ausschließlich zu legalen und ethischen Zwecken einzusetzen – etwa in Sicherheitsprüfungen mit ausdrücklicher Genehmigung.

Flipper Zero

Der Flipper Zero ist ein tragbares Multi-Tool für Sicherheitsforscher und Pentester, das speziell für das Testen und Analysieren drahtloser Protokolle entwickelt wurde. Es kann RFID-, NFC- und Infrarotsignale lesen, emulieren und klonen, wodurch es etwa Zugangskarten kopieren oder Fernbedienungen nachbilden kann. Mit dem Sub-GHz-Transceiver lassen sich Funksignale abfangen und wiedergeben, was Tests an Garagentoren, Smart-Home-Systemen oder Autoschlüsseln ermöglicht. Dank des GPIO-Interfaces kann der Flipper Zero als Pentesting-Tool für Hardware-Hacks und Debugging genutzt werden. Obwohl er für Sicherheitsanalysen gedacht ist, kann er auch für legale Spielereien wie Tamagotchi-ähnliche Features oder DIY-Projekte verwendet werden.

Software Hacking Tools für Pentest

Metasploit Framework

Das Metasploit Framework ist ein umfassendes Werkzeug zur Entwicklung und Ausführung von Exploits. Es wird verwendet, um Schwachstellen in Betriebssystemen, Netzwerken und Anwendungen aufzudecken und auszunutzen. Das Metasploit Framework ist als Open-Source-Version (Metasploit Community Edition) erhältlich, wobei auch kostenpflichtige Versionen wie Metasploit Pro verfügbar sind.

Nmap

Nmap ist ein vielseitiger Netzwerkscanner, der für die Untersuchung von Netzwerken und die Erstellung von Netzwerkkarten verwendet wird. Mit diesem Tool lassen sich offene Ports identifizieren und Schwachstellen in Netzwerkkonfigurationen aufspüren. Nmap ist quelloffen.

Wireshark

Wireshark ist ein Netzwerkprotokollanalysator, der zur Überwachung und Analyse des Netzwerkverkehrs eingesetzt wird. Es hilft bei der Identifizierung von Schwachstellen im Netzwerkverkehr, z. B. bei der unverschlüsselten Datenübertragung. Wireshark ist ebenfalls quelloffen.

John the Ripper

John the Ripper ist ein Tool zum Knacken von Passwörtern, das schwache Passwörter aufspürt. Es zielt auf schwache und leicht zu erratende Passwörter ab. John the Ripper ist ein Open-Source-Tool.

Burp Suite

Burp Suite ist eine Plattform zum Testen der Sicherheit von Webanwendungen. Sie hilft bei der Identifizierung von Schwachstellen wie SQL-Injektionen, Cross-Site Scripting (XSS) und Cross-Site Request Forgery (CSRF). Burp Suite ist in einer kostenpflichtigen Version (Burp Suite Professional) und in einer eingeschränkten kostenlosen Version (Burp Suite Community Edition) erhältlich.

Sqlmap

Sqlmap ist ein Tool, das den Prozess der Erkennung und Ausnutzung von SQL-Injection-Schwachstellen automatisiert. Es ist speziell auf SQL-Injection-Schwachstellen ausgerichtet. Sqlmap ist ein Open-Source-Tool.

Nessus

Nessus ist ein Schwachstellen-Scanner, der Netzwerke auf Sicherheitslücken überprüft. Er hilft bei der Identifizierung einer Vielzahl von Schwachstellen in Netzwerken und Anwendungen. Nessus ist eine kostenpflichtige Software.

Hashcat

Hashcat ist ein Tool zum Knacken von Passwörtern, mit dem kompromittierte Passwörter wiederhergestellt werden können. Es zielt auf schwache und kompromittierte Passwörter ab. Hashcat ist quelloffen.

WPScan

WPScan ist ein Sicherheitsscanner für WordPress-Websites. Er hilft, Schwachstellen in WordPress-Plugins, Themes und Kerninstallationen aufzudecken. WPScan ist Open Source.

Hydra

Hydra ist ein Tool zum Knacken von Passwörtern, das Brute-Force-Angriffe auf verschiedene Protokolle durchführt. Es zielt auf schwache Passwörter bei Protokollen wie HTTP, FTP und SSH ab. Hydra ist quelloffen.

Wfuzz

Wfuzz ist ein Tool zur Durchführung von Brute-Force-Angriffen auf Webanwendungen. Es hilft bei der Ermittlung von Schwachstellen wie versteckten Dateien und Verzeichnissen sowie beim Parameter-Fuzzing. Wfuzz ist quelloffen.

Netcat

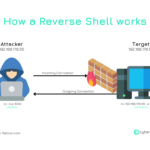

Netcat ist ein Netzwerkdienstprogramm, das zum Lesen und Schreiben von Daten über Netzwerkverbindungen verwendet wird. Es hilft bei der Diagnose von Netzwerkproblemen und der Identifizierung von Schwachstellen in Netzwerksicherheitskonfigurationen. Es wird häufig zum Aufbau von Reverse-Shells verwendet. Netcat ist quelloffen.

Dirbuster

Dirbuster ist ein Brute-Force-Tool zum Aufspüren versteckter Dateien und Verzeichnisse auf Webservern. Es hilft bei der Identifizierung von Schwachstellen wie versteckten Verzeichnissen und Dateien, die sensible Informationen enthalten können. Dirbuster ist Open Source.

Xxser

Xxser ist ein Tool zum Auffinden und Ausnutzen von Cross-Site-Scripting-Schwachstellen (XSS). Es befasst sich speziell mit XSS-Schwachstellen. Xxser ist quelloffen.

Nikto

Nikto ist ein Webserver-Scanner, der Sicherheitsprobleme und Schwachstellen erkennen soll. Er identifiziert Probleme wie veraltete Software, Konfigurationsfehler und unsichere Dateien. Nikto ist quelloffen.

Aircrack-ng

Aircrack-ng ist ein Tool zum Testen der Sicherheit von Wi-Fi-Netzwerken. Es hilft, Schwachstellen wie schwache Verschlüsselung und Passwörter in Wi-Fi-Netzwerken zu identifizieren. Aircrack-ng ist quelloffen.