Stell dir vor, du hättest ein großes, hochmodernes Sicherheitssystem für dein Haus. Die Türen sind mit den neuesten Schlössern versehen, und an den Fenstern befinden sich unüberwindbare Gitter. Aber was, wenn jemand einfach den Schlüssel findet und sich Zugang verschafft? Genau so funktioniert herkömmliche Passwortsicherheit: Ein Passwort ist wie der Schlüssel zu deinem digitalen Haus – und es kann leicht gestohlen oder erraten werden. Hier kommt die Multi-Faktor-Authentifizierung (MFA) ins Spiel, die zusätzliche Sicherheitsmaßnahmen einführt und die Gefahr eines unerlaubten Zugriffs drastisch reduziert. Aber was genau ist MFA, und wie funktioniert es? Lass uns einen genaueren Blick darauf werfen.

Was versteht man unter Multi-Faktor-Authentifizierung?

Multi-Faktor-Authentifizierung (MFA) ist wie ein Mehrfachschloss, das dein digitales Leben schützt. Sie stellt sicher, dass niemand auf dein Konto zugreifen kann, selbst wenn er dein Passwort kennt. MFA verlangt nicht nur ein Passwort, sondern auch einen zweiten (oder sogar dritten) Faktor, um deine Identität zu bestätigen. Diese zusätzlichen Faktoren machen es Cyberkriminellen viel schwieriger, sich Zugang zu verschaffen.

Stell dir vor, du möchtest ein neues Online-Konto erstellen. Neben einem Benutzernamen und einem Passwort musst du möglicherweise einen Code eingeben, der an dein Smartphone gesendet wird. Oder vielleicht musst du einen Fingerabdruck scannen oder eine Gesichtserkennung durchführen. All diese zusätzlichen Schritte erhöhen die Sicherheit erheblich, da selbst wenn ein Passwort gestohlen wird, immer noch ein zweiter (oder dritter) Faktor benötigt wird, um Zugriff zu erhalten.

Was ist der Unterschied zwischen 2FA und MFA?

Wenn du dich über Zwei-Faktor-Authentifizierung (2FA) und Multi-Faktor-Authentifizierung (MFA) wunderst, ist die Antwort einfach: 2FA ist eine spezielle Art von MFA, bei der genau zwei Faktoren verwendet werden. Bei MFA hingegen können es auch mehr als zwei Faktoren sein. Während 2FA immer noch ein solides Sicherheitsnetz bietet, ermöglicht MFA eine viel flexiblere und stärkere Sicherheitsstruktur.

Beispiel:

- 2FA: Du gibst dein Passwort ein und erhältst dann einen Code per SMS.

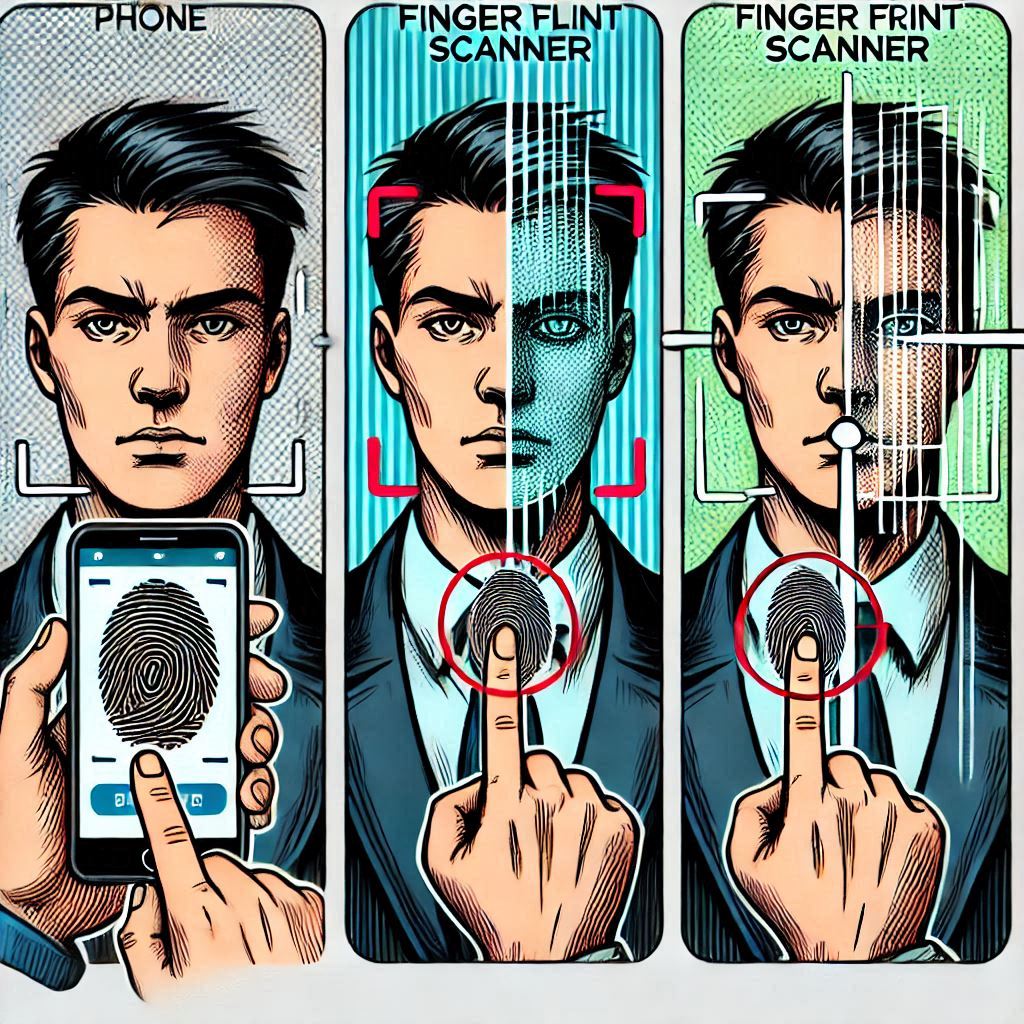

- MFA: Du gibst dein Passwort ein, erhältst einen Code per SMS und musst zusätzlich deinen Fingerabdruck scannen.

MFA ist daher potenziell sicherer, weil es mehrere Schichten der Sicherheit hinzufügt. Mehr Schutz, weniger Risiko.

Was ist eine 3-Faktor-Authentifizierung?

Wenn du dachtest, zwei Faktoren seien schon sicher, dann wartet die 3-Faktor-Authentifizierung (3FA) darauf, deine Sicherheit noch weiter zu erhöhen. Bei 3FA musst du zusätzlich zu deinem Passwort und einem Besitzfaktor (z. B. einem einmaligen Code) noch einen Inhärenzfaktor (biometrische Daten wie Fingerabdruck oder Gesichtserkennung) angeben.

Beispiel:

- Du gibst dein Passwort ein (Wissensfaktor).

- Du erhältst einen Code auf dein Smartphone (Besitzfaktor).

- Du scannst deinen Fingerabdruck oder Gesicht (Inhärenzfaktor).

Die 3-Faktor-Authentifizierung ist vor allem in sehr sicherheitsbewussten Umgebungen von Vorteil – wie etwa bei der MFA für Online-Plattformen und Apps, die vertrauliche oder extrem wertvolle Daten verarbeiten.

Warum ist MFA so wichtig?

Stell dir vor, dein Unternehmen ist wie eine Bank – ein Ort, an dem wertvolle Informationen und Ressourcen aufbewahrt werden. Du würdest niemals einfach die Tür auflassen und darauf hoffen, dass niemand unbefugt hineinkommt, oder? Ebenso solltest du deine digitalen Ressourcen schützen. MFA stellt sicher, dass nur diejenigen, die berechtigt sind, auf deine Daten zuzugreifen, und bietet Schutz vor den häufigsten Sicherheitsbedrohungen wie Phishing und Passwortdiebstahl.

MFA Sicherheitsvorteile

- Erhöhte Datensicherheit: MFA macht es nahezu unmöglich, auf ein Konto zuzugreifen, wenn ein Hacker nur das Passwort kennt. Selbst wenn das Passwort kompromittiert wird, ist es nicht genug, um sich Zugang zu verschaffen.

- Vermeidung von Identitätsdiebstahl: In einer Welt, in der Hacker ständig nach gestohlenen Zugangsdaten suchen, schützt MFA deine Identität.

- Sichere Remote-Arbeit: Besonders in Zeiten von Homeoffice ist es unerlässlich, dass du deinen Mitarbeitern sicheren Zugriff auf Unternehmensressourcen ermöglichst. MFA hilft, diesen Schutz zu gewährleisten.

Die verschiedenen Authentifizierungsfaktoren

MFA nutzt drei Hauptfaktoren zur Bestätigung deiner Identität. Diese Faktoren lassen sich grob in drei Kategorien unterteilen:

- Wissensfaktor (Etwas, das du weißt): Ein Passwort oder eine PIN ist der klassischste Wissensfaktor. Leider ist dies auch der am häufigsten missbrauchte Faktor, da Passwörter oft unsicher sind.

- Besitzfaktor (Etwas, das du hast): Dies kann ein einmaliger Code sein, der an dein Mobiltelefon gesendet wird, ein Hardware-Token oder eine Authenticator-App.

- Inhärenzfaktor (Etwas, das du bist): Biometrische Daten wie ein Fingerabdruck, ein Gesichtsscanner oder die Spracherkennung fallen in diese Kategorie. Dieser Faktor ist besonders schwer zu fälschen und daher sehr sicher.

Was ist der stärkste Authentifizierungsfaktor?

Unter den drei Hauptfaktoren ist der Inhärenzfaktor der stärkste. Biometrische MFA-Methoden wie Fingerabdruck- oder Gesichtserkennung bieten den höchsten Schutz, da sie einzigartig und nahezu unmöglich zu duplizieren sind. Ein Passwort oder ein Code kann gestohlen werden, aber biometrische Daten wie dein Fingerabdruck oder dein Gesicht sind einzigartig für dich. Das macht sie zu einem unglaublich starken Authentifizierungsfaktor, der Cyberkriminellen das Leben schwer macht.

MFA für Unternehmen und die Bedeutung der Compliance

Für Unternehmen, insbesondere solche, die mit sensiblen Daten umgehen (wie in der Gesundheitsbranche oder bei IAM-Lösungen mit MFA-Integration), ist MFA von entscheidender Bedeutung. Die Compliance mit MFA erreichen (z. B. DSGVO, HIPAA) stellt sicher, dass deine Sicherheitsmaßnahmen den gesetzlichen Anforderungen entsprechen und dein Unternehmen vor Bußgeldern und Imageschäden schützt.

- MFA für kleine Unternehmen: Auch kleine Unternehmen können von der zusätzlichen Sicherheit durch MFA profitieren. Für kleinere Unternehmen ist es oft schwieriger, eine komplette Sicherheitsinfrastruktur zu gewährleisten, aber durch den Einsatz von MFA kannst du die Sicherheit deiner Kunden und Unternehmensdaten drastisch erhöhen.

- MFA für IT-Administratoren: Die IT-Abteilung spielt eine Schlüsselrolle bei der Implementierung und Verwaltung von MFA. Sie müssen sicherstellen, dass die richtigen Authentifizierungsfaktoren für alle Mitarbeiter und Systeme ausgewählt und regelmäßig überprüft werden. Eine effektive MFA-Implementierungsstrategie hilft, Sicherheitslücken zu schließen und schützt dein Unternehmen vor Cyberbedrohungen.

Adaptive MFA und Risikobasierte Authentifizierung

MFA muss nicht immer starr und unflexibel sein. Adaptive MFA ist ein intelligentes System, das je nach dem Risiko des Zugriffs dynamisch entscheidet, welche Authentifizierungsschritte erforderlich sind. Wenn jemand beispielsweise von einem sicheren Netzwerk aus auf ein System zugreift, kann die MFA-Überprüfung minimal sein. Wenn jedoch eine ungewöhnliche Anmeldeaktivität erkannt wird, kann das System zusätzliche Authentifizierungsfaktoren anfordern.

Risikobasierte Authentifizierung ist eine weitere Entwicklung, die es Unternehmen ermöglicht, Sicherheitsrichtlinien basierend auf dem Benutzerverhalten und den spezifischen Umständen des Zugriffs anzupassen. Diese Art der MFA trägt dazu bei, dass du nicht ständig durch denselben Authentifizierungsprozess gehen musst, während gleichzeitig das Sicherheitsniveau gewahrt bleibt.

Passwortlose Authentifizierung: Die Zukunft der MFA?

Ein weiterer spannender Trend im Bereich der MFA ist die Entwicklung hin zur passwortlosen Authentifizierung. Hierbei werden keine Passwörter mehr verwendet, um die Identität zu überprüfen. Stattdessen kommen biometrische Merkmale oder andere Besitzfaktoren zum Einsatz. Das hat zwei Vorteile: Zum einen wird die Gefahr von Passwortdiebstahl beseitigt, zum anderen wird der Login-Prozess für dich schneller und bequemer.

Einmalpasswörter (OTP) und Push-Benachrichtigungen sind dabei gängige Technologien, die verwendet werden, um eine nahtlose und dennoch sichere Authentifizierung zu gewährleisten. Diese Methoden bieten eine bequeme Möglichkeit, sich schnell und sicher in Anwendungen und Plattformen anzumelden.

Was ist der größte Nachteil der Zwei-Faktor-Authentifizierung?

Trotz aller Vorteile hat die Zwei-Faktor-Authentifizierung (2FA) auch ihre Schattenseiten. Der größte Nachteil? Es ist nicht narrensicher. Zwar bietet 2FA mehr Schutz als ein Passwort allein, aber es gibt immer noch Sicherheitslücken, insbesondere bei der Verwendung von SMS-basierten Codes, die abgefangen werden können. Außerdem hängt der Schutz von 2FA von der Stärke des verwendeten Besitzfaktors ab – wenn dieser schlecht gewählt wird, kann der Schutz gefährdet sein.

Doch auch hier hat MFA die Antwort. Die Verwendung sicherer Hardware-Token für MFA-Sicherheit und biometrischer MFA-Methoden kann diese Schwachstellen umgehen und ein wesentlich höheres Sicherheitsniveau bieten.

MFA für Verbraucher: Warum es jeder braucht

Nicht nur Unternehmen, sondern auch Verbraucher sollten MFA für ihre eigenen Konten nutzen. Denk an die Vielzahl an Online-Diensten, die du heute nutzt – von sozialen Netzwerken über E-Mail-Accounts bis hin zu Bankkonten. Alle diese Konten sind potenzielle Ziele für Hacker.

Indem du MFA für Online-Plattformen und Apps aktivierst, machst du es Angreifern unglaublich schwer, auf deine sensiblen Daten zuzugreifen. Ein kleines Beispiel: Wenn du dich in deine Bank-App einloggst, kann MFA sicherstellen, dass nur du auf dein Konto zugreifen kannst, selbst wenn jemand dein Passwort kennt. Das bedeutet nicht nur, dass dein Geld geschützt ist, sondern auch deine persönlichen Daten und deine digitale Identität.

Welche kostenlose Authenticator App ist die beste?

Wenn du gerade erst mit MFA beginnst, ist eine der ersten Fragen: „Welche kostenlose Authenticator App ist die beste?“ Es gibt mehrere Optionen, aber einige der bekanntesten und zuverlässigsten Apps sind:

- Google Authenticator: Einfach zu bedienen und weithin akzeptiert. Es bietet eine einfache Möglichkeit, einmalige Passwörter zu generieren, ohne dass eine Internetverbindung erforderlich ist.

- Authy: Diese App bietet ähnliche Funktionen wie Google Authenticator, hat aber den Vorteil, dass sie deine Codes in der Cloud speichert, sodass du deine Codes auch dann wiederherstellen kannst, wenn du dein Gerät verlierst.

- Microsoft Authenticator: Besonders gut für Windows-Nutzer geeignet und unterstützt auch passwortlose Anmeldungen.

Fazit: MFA – Der Schlüssel zur digitalen Sicherheit

Multi-Faktor-Authentifizierung ist mehr als nur ein Trend – sie ist die Notwendigkeit, um deine digitalen Konten vor Hackern zu schützen. Du solltest niemals auf die Sicherheit deines Passworts vertrauen, und mit MFA kannst du sicherstellen, dass selbst wenn ein Passwort kompromittiert wird, dein Konto immer noch sicher bleibt.

Ob für kleine Unternehmen, Verbraucher oder IT-Administratoren – MFA für Cybersicherheit ist ein unverzichtbares Werkzeug im Arsenal eines jeden, der seine Daten schützen möchte. Mit der Einführung von biometrischen MFA-Methoden, adaptiertem MFA und der Möglichkeit der passwortlosen Authentifizierung wird es noch sicherer und gleichzeitig benutzerfreundlicher. Letztlich geht es darum, einen robusten Schutz zu schaffen, der den unbefugten Zugriff auf deine Daten so schwierig wie möglich macht – und MFA ist der Schlüssel dazu.

Setz auf MFA, schütze deine Daten und schlafe ruhig.