Das Active Directory (AD) ist das Rückgrat vieler Unternehmensinfrastrukturen. Als zentraler Authentifizierungs- und Autorisierungsdienst spielt es eine kritische Rolle für die IT-Sicherheit. Eine sichere Konfiguration und Überwachung des Active Directory ist daher unerlässlich, um Cyberangriffe abzuwehren. In diesem Artikel beleuchten wir die wichtigsten Aspekte einer sicheren AD-Konfiguration und zeigen auf, welche häufigen Fehler es zu vermeiden gilt.

Minimale Zugriffsrechte (Principle of Least Privilege)

Vergeben Sie immer nur so viel Zugriff, wie wirklich nötig ist. Jeder Benutzer und jede Anwendung sollte nur die Berechtigungen haben, die benötigt werden, um ihre Aufgaben zu erfüllen.

Genauer bedeutet dies:

- Erstellen Sie dedizierte Admin-Accounts für administrative Aufgaben. Verwenden Sie diese Konten ausschließlich für Verwaltungsaufgaben und nicht für alltägliche Arbeiten wie E-Mails oder Internetrecherche.

- Implementieren Sie rollenbasierte Zugriffskontrollen (RBAC). Definieren Sie klare Rollen mit spezifischen Berechtigungen und weisen Sie Benutzern diese Rollen zu.

- Beschränken Sie die Mitgliedschaft in privilegierten Gruppen auf das absolute Minimum. Überprüfen Sie regelmäßig die Mitgliedschaften in Gruppen wie “Domänen-Admins” oder “Schema-Admins” und entfernen Sie nicht benötigte Konten.

Administrative Konten absichern

Ein fortgeschrittenes Konzept ist die Implementierung von Just-in-Time (JIT) und Just-Enough-Administration (JEA). Hierbei werden administrative Rechte nur temporär und für spezifische Aufgaben vergeben. Dies reduziert das Zeitfenster, in dem ein kompromittiertes Admin-Konto missbraucht werden kann, erheblich.

Überprüfen Sie regelmäßig alle Benutzerkonten, insbesondere die mit hohen Berechtigungen. Deaktivieren Sie Konten, die nicht mehr benötigt werden.

Multifaktor-Authentifizierung sollte für administrative Konten in der Cloud aktiviert sein.

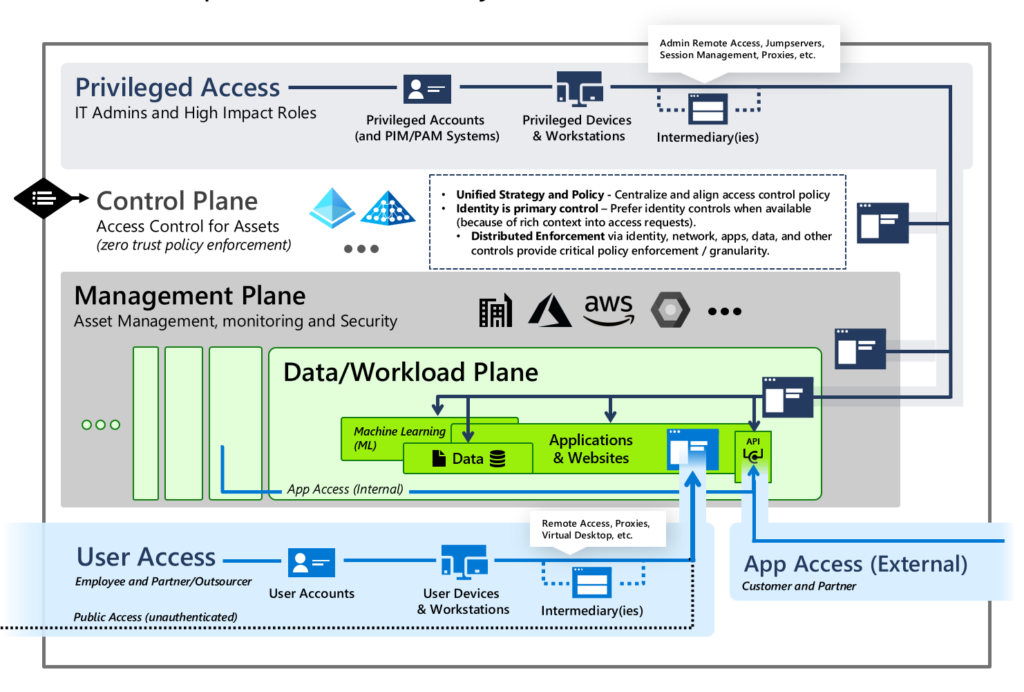

Sicherheitsbereiche erstellen (Enterprise-Access-Modell)

Implementieren Sie das Enterprise-Access-Modell (früher auch Tier-Modell) für administrative Zugriffe. Unterteilen Sie Ihre Infrastruktur in verschiedene Ebenen (Planes) mit unterschiedlichen Sicherheitsstufen. Beispielsweise könnten Plane 0 die Domänencontroller, Plane 1 die Server und Plane 2 die Arbeitsplatzrechner umfassen. Beschränken Sie den Zugriff zwischen den Ebenen strikt.

Die Umsetzung dieses Modells bedeutet auch, dass es für jede Ebene verschiedene Accounts gibt. Accounts aus Plane 2 können sich dann nicht mehr auf Systemen aus anderen den Planes 0 und 1 einloggen.

Mehr Informationen zum Enterprise-Access-Modell findet sich auf der Seite von Microsoft: https://learn.microsoft.com/en-us/security/privileged-access-workstations/privileged-access-access-model

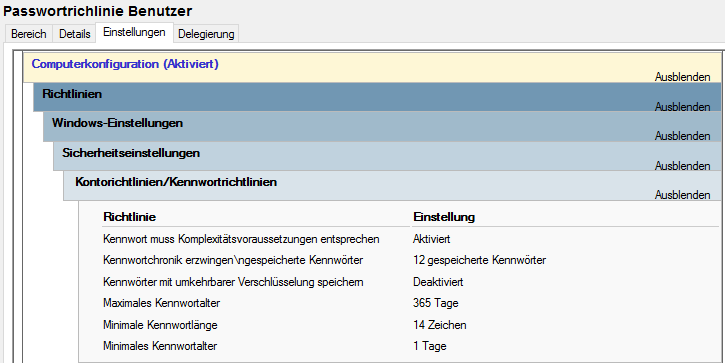

Starke Passwörter

Implementieren Sie eine strenge Passwortrichtlinie. Empfehlenswert sind Passwörter mit mindestens 14 Zeichen, die Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen enthalten. Für administrative Konten sollten mindestens 16 Zeichen erforderlich sein.

Erzwingen Sie zudem einen regelmäßigen Passwortwechsel. Dieser sollte jedoch nicht zu häufig sein, da dies Benutzer dazu verleitet, unsichere Passwörter zu wählen. Es ist empfehlenswert, das Passwort einmal jährlich zu ändern.

Eine gute Passwortrichtlinie könnte also wie folgt aussehen:

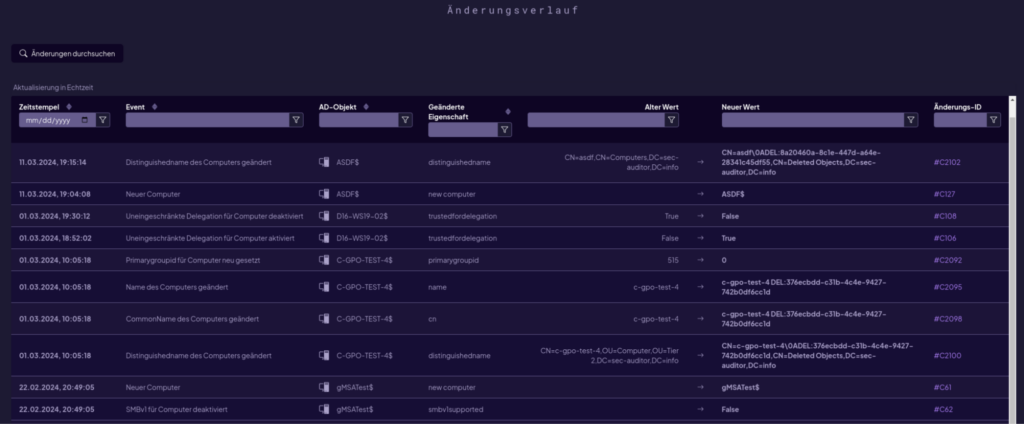

Kontinuierliche Überwachung

Die Absicherung des Active Directory ist kein einmaliger Vorgang, sondern ein kontinuierlicher Prozess. Implementieren Sie daher Tools zur Echtzeitüberwachung sicherheitsrelevanter Konfigurationen. Solche Lösungen können Fehlkonfigurationen automatisch erkennen und melden, bevor sie von Angreifern ausgenutzt werden können.

Dies kann beispielsweise mit SEC AUDITOR umgesetzt werden. Die Lösung scannt kontinuierlich das Active Directory auf Schwachstellen und Fehlkonfigurationen und alarmiert Sie in Echtzeit bei potenziellen Sicherheitsrisiken. Dies ermöglicht es Ihnen, proaktiv auf Bedrohungen zu reagieren und die Active Directory-Sicherheit kontinuierlich zu verbessern.

Aktivieren Sie außerdem eine umfassende Protokollierung von wichtigen Ereignissen. Die Protokollierung ermöglicht es Ihnen im Nachhinein, verdächtige Aktivitäten zu erkennen und bei Sicherheitsvorfällen eine forensische Analyse durchzuführen. SEC AUDITOR protokolliert bereits alle wichtigen Ereignisse.

Backups

Testen Sie regelmäßig Ihre Backups und Disaster Recovery Pläne. Stellen Sie sicher, dass Sie im Ernstfall Ihr Active Directory schnell und zuverlässig wiederherstellen können.

Ein oft übersehenes Feature ist der Active Directory Papierkorb. Mit diesem können gelöschte Objekte einfach wiederhergestellt werden. Der Papierkorb kann per PowerShell wie folgt aktiviert werden

Enable-ADOptionalFeature 'Recycle Bin Feature' -Scope ForestOrConfigurationSet -Target <Name des AD-Forest>Härtung der Domänencontroller

Installieren Sie Domänencontroller ausschließlich auf dedizierten Servern. Vermeiden Sie die Installation zusätzlicher Rollen oder Anwendungen auf diesen Systemen.

Aktivieren Sie BitLocker auf allen Laufwerken der Domänencontroller. Dies schützt die Daten auch dann, wenn ein physischer Zugriff auf den Server erlangt wurde.

Zusammenfassung

Die Sicherheit des Active Directory ist entscheidend für die Gesamtsicherheit einer Unternehmens-IT. Eine sorgfältige Konfiguration und kontinuierliche Überwachung sind unerlässlich, um Cyberangriffe abzuwehren und die Integrität des Systems zu gewährleisten. Die wichtigsten Aspekte einer sicheren AD-Konfiguration lassen sich wie folgt zusammenfassen:

Minimale Zugriffsrechte: Vergeben Sie Berechtigungen nach dem Prinzip der geringsten Privilegien. Nutzen Sie dedizierte Admin-Accounts und implementieren Sie rollenbasierte Zugriffskontrollen.

Absicherung administrativer Konten: Setzen Sie auf Just-in-Time und Just-Enough-Administration. Aktivieren Sie Multifaktor-Authentifizierung für Cloud-basierte Admin-Konten.

Enterprise-Access-Modell: Unterteilen Sie Ihre Infrastruktur in verschiedene Sicherheitsebenen und beschränken Sie den Zugriff zwischen diesen Ebenen strikt.

Starke Passwörter: Implementieren Sie eine strenge Passwortrichtlinie mit mindestens 14 Zeichen für normale und 16 Zeichen für administrative Konten.

Kontinuierliche Überwachung: Nutzen Sie Tools wie SEC AUDITOR zur Echtzeitüberwachung und automatischen Erkennung von Fehlkonfigurationen.