Passwörter sind wie Schlüssel zu einem Safe. Doch was, wenn ein Angreifer nicht den richtigen Schlüssel sucht, sondern einfach jeden möglichen ausprobiert? Willkommen in der Welt der Brute-Force-Angriffe. In diesem Artikel schauen wir uns an, was genau dahintersteckt, wie Hacker diese Technik nutzen und wie du dich davor effektiv schützen kannst.

Was ist ein Brute-Force-Angriff?

Ein Brute-Force-Angriff ist eine Methode, bei der ein Angreifer automatisiert verschiedene Zeichenkombinationen ausprobiert, um ein Passwort oder einen anderen Authentifizierungsmechanismus zu knacken. Dabei werden entweder alle möglichen Kombinationen durchprobiert (klassischer Brute-Force-Angriff) oder gezielte Passwortlisten (Dictionary-Angriff) verwendet.

Arten von Brute-Force-Angriffen

1. Klassischer Brute-Force-Angriff

Hier werden alle möglichen Kombinationen ausprobiert, bis das richtige Passwort gefunden wird. Diese Methode ist besonders effektiv, wenn schwache Passwörter verwendet werden.

2. Dictionary-Angriff

Anstatt zufällige Kombinationen durchzuprobieren, nutzt der Angreifer eine Liste häufig verwendeter Passwörter (z. B. “123456”, “password”).

3. Reverse Brute-Force

Hier geht der Angreifer den umgekehrten Weg: Er hat bereits ein Passwort und testet es mit verschiedenen Benutzernamen.

4. Credential Stuffing

Hierbei werden gestohlene Zugangsdaten aus Datenlecks verwendet, um sich bei anderen Diensten anzumelden. Da viele Menschen dasselbe Passwort für verschiedene Accounts nutzen, sind solche Angriffe oft erfolgreich.

5. Hybrid Brute-Force

Diese Methode kombiniert einen Dictionary-Angriff mit zufälligen Zeichen. Beispiel: Der Angreifer probiert häufige Passwörter aus und fügt zufällige Zahlen oder Sonderzeichen hinzu.

Wie lange brauchen Angreifer, um dein Passwort zu erhalten?

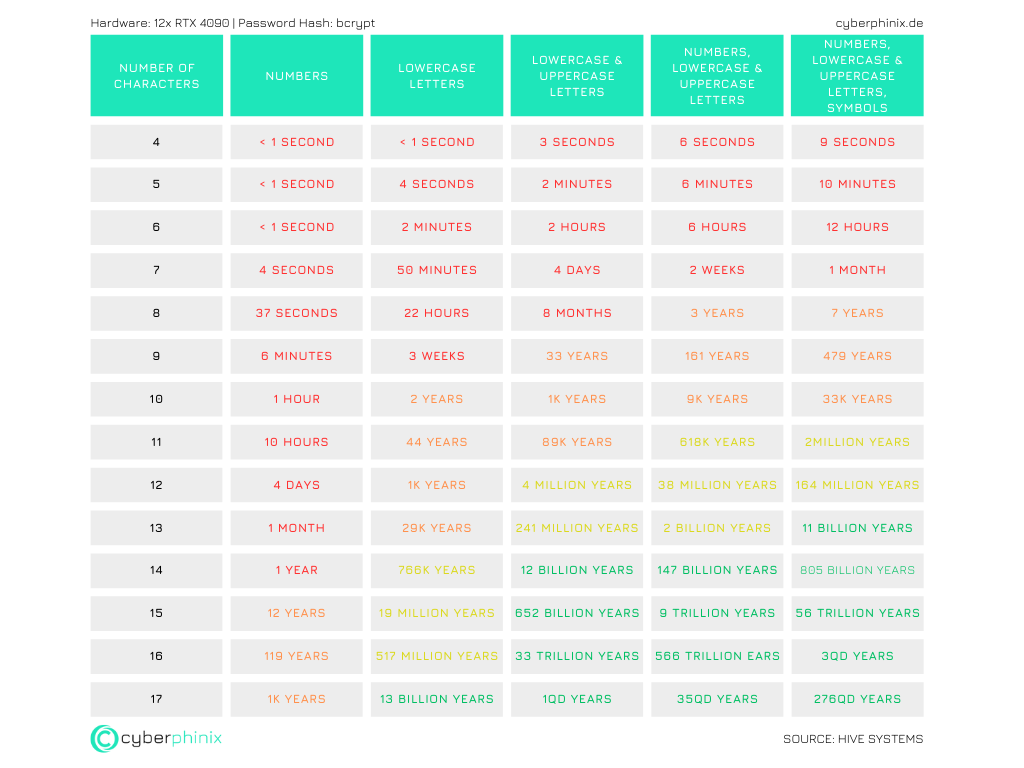

Diese Frage ist nicht einfach zu beantworten. Denn es kommt auf den Use Case an. Beispielsweise kann das Brute-Force über eine Login-Seite länger dauern als das Erraten eines Passworts mittels bcrypt. In der folgenden Tabelle ist beispielhaft für bcrypt berechnet worden, wie lange es dauert ein Passwort mit bestimmter Länge zu Brute Forcen.

Praktische Beispiele für Brute-Force-Angriffe

1. Einfacher Brute-Force-Angriff auf ein Login-Formular

Ein Angreifer setzt ein Skript auf, das automatisch tausende Benutzernamen-Passwort-Kombinationen ausprobiert. Hier ein simples Python-Skript als Beispiel:

aimport requests

url = "https://example.com/login"

benutzername = "admin"

passwort_liste = ["123456", "password", "admin", "letmein", "qwerty"]

for passwort in passwort_liste:

daten = {"username": benutzername, "password": passwort}

antwort = requests.post(url, data=daten)

if "Willkommen" in antwort.text:

print(f"Erfolgreiches Login mit: {passwort}")

break2. Brute-Force-Angriff auf SSH

Ein gängiges Tool dafür ist Hydra:

hydra -l root -P passwortliste.txt ssh://192.168.1.13. Brute-Force auf WPA2-WLAN-Passwörter

Angreifer nutzen Aircrack-ng:

aircrack-ng -w passwortliste.txt -b 00:11:22:33:44:55 handshake.cap

Wie kann man sich vor Brute-Force-Angriffen schützen?

1. Komplexe und lange Passwörter verwenden

Ein sicheres Passwort sollte mindestens 16 Zeichen lang sein und zufällige Zeichen enthalten.

2. Multi-Faktor-Authentifizierung (MFA) aktivieren

Selbst wenn ein Angreifer ein Passwort errät, hilft MFA, den Zugriff zu verhindern.

3. Account-Sperrung nach mehreren Fehlversuchen

Viele Systeme sperren Accounts nach mehreren Fehlversuchen für eine gewisse Zeit.

4. CAPTCHA nutzen

Ein gut platziertes CAPTCHA kann automatisierte Angriffe wirkungsvoll stoppen.

5. SSH-Ports ändern & Fail2Ban nutzen

sudo nano /etc/ssh/sshd_config

Port 2222

sudo apt install fail2ban6. Honeypots einsetzen

sudo apt install cowrie7. Passwort-Hashing statt Klartext-Speicherung

from bcrypt import hashpw, gensalt

passwort = "SuperSicheresPasswort!"

hashed = hashpw(passwort.encode(), gensalt())

print(hashed)

Erkennung & Überwachung von Brute-Force-Angriffen

1. Log-Analyse

Anzeichen für Brute-Force-Angriffe:

- Viele fehlgeschlagene Login-Versuche innerhalb kurzer Zeit

- Logins von verschiedenen IP-Adressen auf dasselbe Konto

2. SIEM-Systeme zur Angriffserkennung

Security Information and Event Management (SIEM) Tools wie Splunk oder ELK-Stack helfen, Brute-Force-Versuche zu erkennen.

grep "Failed password" /var/log/auth.log | wc -l3. Einsatz von Intrusion Detection Systemen (IDS)

Tools wie Snort oder Suricata können verdächtige Login-Versuche in Echtzeit erkennen.

Fazit

Brute-Force-Angriffe sind eine ernsthafte Bedrohung, doch mit den richtigen Schutzmaßnahmen kannst du dich und deine Systeme absichern. Setze auf starke Passwörter, MFA, Account-Sperren und moderne Sicherheitsmechanismen, um Angreifer auszubremsen. Sicherheit beginnt bei dir!