IT- und Cybersicherheit sind längst keine Kür mehr, sondern Pflicht. Unternehmen sitzen auf ihren digitalen Schatztruhen – Daten, Systeme, Zugänge – und jeder weiß: Wo ein Schatz liegt, sind auch Angreifer nicht weit. Der Markt für Sicherheitslösungen wächst entsprechend rasant, und in Europa übersteigt die Nachfrage nach wie vor das Angebot. Klingt nach einem Selbstläufer, oder?

Nicht ganz.

Der Irrtum: „Kunden finden uns von selbst“

Viele Sicherheitsanbieter glauben, dass ihre Expertise allein ausreicht, um Kunden anzuziehen. Schließlich ist die Nachfrage doch so hoch, dass Projekte praktisch von selbst in den Briefkasten flattern müssten. Aber genau hier lauert die Falle.

Was nützt die beste Lösung, wenn sie niemand kennt? Sich darauf zu verlassen, dass Kunden einfach „irgendwie“ den Weg zu dir finden, ist wie eine perfekt konfigurierte Firewall, die still und unsichtbar im Hintergrund arbeitet – und niemand weiß, dass sie existiert.

Warum viele Anbieter ins Leere laufen

Du bist Profi, wenn es darum geht, Systeme abzusichern und Bedrohungen zu bekämpfen. Aber mal ehrlich: Wie oft hast du dich hingesetzt und überlegt, wer genau deine Kunden sind und was sie wirklich brauchen?

Hier liegt oft der Knackpunkt: Während du dich darauf konzentrierst, anderen Sicherheit zu bieten, übersiehst du möglicherweise, wie du selbst auf dem Markt wahrgenommen wirst. Ohne eine klare Strategie verschwendest du Zeit und Energie – oder schlimmer noch, du bleibst komplett unter dem Radar.

Eine Strategie ist kein „Nice-to-have“

Stell dir den Markt als endlose Netzwerklandschaft vor. Überall Datenströme, überall Signale. Ohne einen präzisen Plan verlierst du dich in diesem Rauschen. Hier kommt die Go-To-Market-Strategie (GTM) ins Spiel – keine Marketingfloskel, sondern ein Framework, das dir Orientierung gibt.

Mit einer GTM-Strategie machst du nichts dem Zufall überlassen:

- Zielmärkte identifizieren: Für welche Branchen ist deine Lösung wirklich relevant?

- Zielgruppen verstehen: Wer sind die Personen, die entscheiden? IT-Leiter, CEOs, Compliance-Manager?

- Angebot zuschneiden: Was hebt dich von anderen Anbietern ab, und wie vermittelst du das klar und verständlich?

Statt blindlings loszulegen, konzentrierst du dich mit einer GTM-Strategie auf die Aktivitäten, die deine Zielgruppe erreichen – sei es über deine Webseite, Info-Materialien oder Produktbeschreibungen.

Wie sieht das in der Praxis aus?

Angenommen, du bietest eine Endpoint-Security-Lösung für KMUs an. Ohne Strategie stehst du wie mit einem Megafon in einer lauten Messehalle: Jeder ruft, jeder preist seine Lösungen an. Mit einer GTM-Strategie weißt du aber genau, wo deine Zielgruppe steht, welche Sprache sie spricht und welches Problem sie gerade beschäftigt.

Anstatt allgemein über „Sicherheit“ zu reden, zeigst du, wie deine Lösung ihre konkreten Herausforderungen löst. Du gestaltest deine Webseite so, dass sie gezielt IT-Leiter anspricht, und veröffentlichst ein Whitepaper, das die Top-5-Risiken für KMUs analysiert – mit praktischen Tipps und natürlich deiner Lösung als Teil des Puzzles.

Warum du jetzt starten solltest

Ohne eine Strategie bist du wie ein Angreifer ohne Recon-Phase: planlos und ineffektiv. Die GTM-Strategie ist dein Recon, dein Plan und deine Roadmap in einem. Sie hilft dir, Energie gezielt einzusetzen und dort Ergebnisse zu erzielen, wo sie zählen – bei den richtigen Kunden.

Das bedeutet nicht, dass du plötzlich zum Vollzeit-Marketer wirst. Aber mit einer klaren Struktur kannst du sicherstellen, dass deine Marketingaktivitäten nicht ins Leere laufen. Es geht darum, gezielt sichtbar zu werden – nicht für jeden, sondern für die, die genau deine Expertise suchen.

Mach den ersten Schritt und starte mit der Frage: Wer sind meine Kunden, und warum sollten sie sich für mich entscheiden? Wenn du darauf eine klare Antwort hast, bist du bereit, den nächsten Pfad in der Netzwerklandschaft zu erschließen – diesmal nicht zufällig, sondern mit System.

Was ist eine Go-To-Market Strategie?

Eine Go-To-Market-Strategie (GTM) ist im Grunde der rote Faden, den du brauchst, um mit deinem neuen Produkt oder deiner Dienstleistung nicht nur den Markt zu betreten, sondern ihn auch zu verstehen – und am besten gleich zu prägen. Im vorherigen Abschnitt ging es darum, dass viele IT-Sicherheitsunternehmen davon ausgehen, dass ihre Lösungen von selbst nachgefragt werden, weil der Bedarf groß ist. Aber die Realität sieht anders aus. Und genau hier setzt die GTM-Strategie an. Sie sorgt dafür, dass du nicht wie ein Angreifer ohne Plan agierst, sondern dein Ziel präzise ins Visier nimmst.

Warum ist das so wichtig? Weil ohne eine klare Strategie die Wahrscheinlichkeit hoch ist, dass du entweder die falschen Zielgruppen ansprichst oder deine Botschaft so allgemein bleibt, dass sie im Lärm des Marktes untergeht. Du willst schließlich keine Schrotflinten-Methode anwenden, bei der du alles und jeden versuchst zu erreichen. Stattdessen brauchst du einen präzisen Angriffsplan – einen, der dir hilft, deine Ressourcen effizient einzusetzen und die richtigen Menschen zu erreichen.

Die GTM-Strategie zwingt dich, dich intensiv mit deiner Zielgruppe auseinanderzusetzen. Du stellst dir Fragen wie: Wer hat wirklich das Problem, das du lösen kannst? Was treibt diese Menschen um? Vielleicht richten sich deine IT-Sicherheitslösungen speziell an mittelständische Unternehmen, deren IT-Teams überlastet sind. Oder du zielt auf Branchen ab, die besonders stark reguliert sind, wie Banken oder das Gesundheitswesen. Der Schlüssel liegt darin, tief genug zu graben, um zu verstehen, was deine Zielgruppe tatsächlich braucht und wie du sie davon überzeugst, dass du der richtige Partner bist.

Ein weiterer wichtiger Aspekt ist deine Positionierung. Stell dir vor, du bist einer von vielen Anbietern für Endpoint-Security-Lösungen. Warum sollte ein Unternehmen gerade dich wählen? Liegt es daran, dass du ein besonders benutzerfreundliches Interface hast? Oder vielleicht daran, dass dein Support-Team weltweit 24/7 erreichbar ist? Deine Positionierung ist das Fundament, auf dem deine gesamte Marketingstrategie steht. Ohne eine klare Positionierung bist du wie ein Sicherheitskonzept ohne Patch-Management: lückenhaft und angreifbar.

Und dann kommt der operative Teil: Deine Marketingmaßnahmen. Die GTM-Strategie hilft dir, die richtigen Kanäle und Werkzeuge auszuwählen, um deine Botschaft zu verbreiten. Solltest du dich auf technische Webinare konzentrieren, um IT-Entscheider zu erreichen? Oder eher auf Case Studies, die realistische Szenarien und Erfolge mit deinem Produkt zeigen? Vielleicht ist auch eine Kooperation mit MSPs (Managed Service Providern) sinnvoll, die deine Lösung direkt an ihre Kunden weiterempfehlen. Was auch immer es ist – die GTM-Strategie sorgt dafür, dass du nicht planlos agierst, sondern zielgerichtet vorgehst.

Kurz gesagt: Eine GTM-Strategie ist dein Handbuch für den Markteintritt. Sie zeigt dir, wie du mit deinen IT-Sicherheitslösungen nicht nur sichtbar wirst, sondern auch relevant bleibst. Ohne sie riskierst du, im Wettbewerb unterzugehen – mit ihr bist du bestens vorbereitet, deinen Markt zu erobern.

Wer braucht eine Go-To-Market Strategie?

Egal, ob du gerade erst als Startup durchstartest oder schon ein alter Hase in der IT-Sicherheitsbranche bist – das GTM-Framework ist wie ein universelles Schweizer Taschenmesser. Es passt für jeden, der sein Produkt oder seine Dienstleistung ins Rampenlicht rücken will, egal ob neu auf dem Markt oder schon etabliert.

Warum? Weil es dir hilft, den Überblick zu behalten. Stell dir vor, du hast ein großartiges Cybersicherheits-Tool entwickelt, aber niemand weiß davon. Oder du bietest eine Dienstleistung an, die nur schwer zu greifen ist, weil sie so spezifisch ist. Das GTM-Framework ist deine Anleitung, um sicherzustellen, dass deine Zielgruppe nicht nur von dir hört, sondern auch versteht, warum sie genau dich braucht.

GTM Strategie für IT-Sicherheit und Cybersicherheit

Bist du bereit, deine Go-to-Market-Strategie (GTM) zu entwickeln? Perfekt! In den nächsten Schritten zeige ich dir, wie du in kurzer Zeit eine maßgeschneiderte GTM-Strategie für dein IT-Sicherheits- oder Cybersecurity-Produkt bzw. deine Dienstleistung erstellst. Dabei spielt es keine Rolle, ob du Teil eines etablierten Unternehmens bist oder gerade erst durchstartest – die Ansätze lassen sich flexibel auf jede Ausgangssituation anwenden.

Bevor wir jedoch in die Details eintauchen, habe ich eine kleine Bitte: Mach dir bewusst, dass du hier gerade die Perspektive wechselst – von der technischen Tiefenarbeit zur Welt des Marketings. Für viele von uns, die tief in der IT-Sicherheit stecken, kann das eine Herausforderung sein. Es ist fast so, als würdest du plötzlich von der Konstruktion eines Schutzbunkers zur Gestaltung des Schaufensters wechseln. Beide sind wichtig, aber sie erfordern eine völlig andere Denkweise.

Mein Tipp? Nimm dir einen Moment, um bewusst zu akzeptieren, dass Marketing nicht nur notwendig, sondern auch spannend sein kann. Es ist die Bühne, auf der du dein Fachwissen und deine Lösungen ins Rampenlicht rücken kannst. Wenn du dich darauf einlässt, wirst du sehen, dass es mit der Zeit sogar richtig Spaß machen kann.

Also, lass uns loslegen! Schritt für Schritt erkläre ich dir, wie du eine GTM-Strategie entwickelst, die nicht nur funktioniert, sondern auch zu dir und deinen Zielen passt.

Schritt 1: Definiere deine Ziele

Eine Strategie ohne klare Ziele ist wie eine Navigation ohne Zielpunkt: Du kannst überall ankommen – nur vielleicht nicht da, wo du hinwillst. Ziele geben dir nicht nur eine Richtung, sondern auch eine Messlatte, um deinen Fortschritt zu prüfen. Und Hand aufs Herz: Entscheidungen aus dem Bauch heraus sind nicht immer der beste Ansatz, vor allem nicht in einem so strukturierten Bereich wie dem Go-to-Market.

Damit deine Ziele nicht in vagen Wunschträumen enden, sollten sie präzise formuliert sein. Genau hier kommt die SMART-Methode ins Spiel. Im nächsten Abschnitt erkläre ich dir, wie sie funktioniert, und wir werfen gemeinsam einen Blick auf Beispiele für gut formulierte Ziele.

SMART Methode

SMART ist ein Akronym, das die fünf Kernmerkmale eines guten Ziels beschreibt. Ursprünglich aus dem Englischen stammend, lassen sich die Begriffe wie folgt übersetzen:

- Spezifisch (Specific)

- Messbar (Measurable)

- Erreichbar (Achievable)

- Relevant (Relevant)

- Terminiert (Time-bound)

Diese Eigenschaften helfen dir, Ziele so zu formulieren, dass sie nicht nur ambitioniert, sondern auch greifbar sind. Lass uns jeden Punkt einmal durchgehen.

Spezifisch – Klarheit ist alles

Ein Ziel muss präzise formuliert sein, ohne Wenn und Aber. Aussagen wie „Wenn wir genug Mitarbeiter haben, könnten wir den Kundensupport einrichten“ sind keine Ziele, sondern Bedingungen. Damit schiebst du Entscheidungen auf und gibst dir selbst eine Hintertür, das Ziel nicht anzugehen.

Besser wäre: „Einrichtung eines Kundensupport-Teams.“ Damit ist klar, was du erreichen möchtest. Es gibt keine Ausreden, keine Bedingungen, nur einen klaren Fokus.

Messbar – Fortschritt sichtbar machen

Ohne Messbarkeit bleibt ein Ziel nebulös. Du musst wissen, wann du es erreicht hast – oder wie weit du davon entfernt bist.

Aus unserem Beispiel wird: „Einrichtung eines Kundensupport-Teams mit fünf Mitarbeitenden.“ Jetzt kannst du überprüfen, ob du Fortschritte machst. Sobald das fünfte Teammitglied an Bord ist, weißt du, dass du dein Ziel erreicht hast.

Erreichbar – Realistisch bleiben

Träume groß, aber plane realistisch. Wenn ein Ziel unerreichbar ist, motiviert es niemanden – ganz im Gegenteil, es frustriert. Überlege, ob du die nötigen Ressourcen, Fähigkeiten und Kapazitäten hast, um das Ziel zu erreichen.

Beispiel: Wenn dein Unternehmen gerade erst startet, ist „300 Kunden pro Monat innerhalb der ersten drei Monate“unrealistisch. Dagegen wäre „20 Kunden innerhalb von drei Monaten“ ein Ziel, das dich fordert, aber nicht überfordert.

Relevant – Fokus auf das, was zählt

Ein Ziel sollte mit deinen übergeordneten Strategien und Prioritäten übereinstimmen. Es bringt nichts, Energie in Dinge zu stecken, die zwar nett, aber nicht essenziell sind.

Beispiel: Wenn dein Hauptziel ist, Kunden zu gewinnen, wäre „Erstellen eines 100-seitigen internen Leitfadens zur Compliance“ zwar wichtig, aber nicht entscheidend für den Markteintritt. Stattdessen könnte ein Ziel sein: „Erstellung einer Landingpage mit den drei Haupt-Use-Cases unseres Produkts.“

Terminiert – Deadlines setzen

Ohne zeitliche Begrenzung ist ein Ziel wie ein Projekt ohne Ende. Eine klare Deadline gibt dir und deinem Team Orientierung und schafft Verbindlichkeit.

Aus dem Beispiel wird: „Einrichtung eines Kundensupport-Teams mit fünf Mitarbeitenden bis zum 31.12.2024.“Jetzt gibt es eine klare Zielmarke, auf die hingearbeitet wird.

Beispiele für SMART-Ziele

Damit die Theorie greifbar wird, hier ein paar Beispiele:

Kurzfristige Ziele (innerhalb eines Jahres)

- Aufbau von 30 neuen Anbietern bis zum 31.12.2024.

- Steigerung der registrierten Kunden um 20 Konten bis zum 31.12.2024.

- Erhöhung der Besucherzahlen auf 300 pro Monat bis zum 31.12.2024.

- Erreichen eines monatlichen Umsatzes von 5.000 € bis zum 15.03.2025.

Langfristige Ziele (länger als ein Jahr)

- Aufbau von 300 Anbietern bis zum 31.12.2026.

- Steigerung des monatlichen Umsatzes auf 30.000 € bis zum 31.12.2028.

Warum klare Ziele entscheidend sind

Mit klar definierten Zielen weißt du nicht nur, wo es hingeht, sondern auch, wie du den Fortschritt messen kannst. Sie helfen dir, die richtigen Maßnahmen zu ergreifen, und schaffen Orientierung für dich und dein Team. Sollten die Dinge nicht wie geplant laufen, kannst du rechtzeitig Anpassungen vornehmen.

Jetzt, wo du die Grundlagen der Zielsetzung kennst, können wir uns daran machen, die nächsten Schritte deiner GTM-Strategie zu entwickeln – Schritt für Schritt, klar strukturiert und immer mit dem Blick auf deine Ziele.

Schritt 2: Finde deinen idealen Kunden

Jetzt wird es spannend: Du wirst herausfinden, wer dein perfekter Kunde ist – derjenige, der deine Ziele nicht nur erreichbar macht, sondern dir auch dabei hilft, sie zu übertreffen. Doch bevor du dich kopfüber in die Analyse stürzt, lass uns zwei Begriffe klären, die du auf jeden Fall kennen solltest: Ideal Customer Profile (ICP) und Buyer Persona (BP).

Der Unterschied? Der ICP ist wie der grobe Umriss auf einer Landkarte – er definiert, welche Unternehmen zu deiner Zielgruppe gehören, z. B. Automobilzulieferer oder mittelständische IT-Dienstleister. Die Buyer Persona dagegen gibt diesem Umriss ein Gesicht: Sie zeigt, welche Personen innerhalb dieser Unternehmen die Entscheidungen treffen, wie sie ticken, und was sie wirklich wollen.

Beides zusammen ergibt ein klares Bild deiner Zielgruppe – wie eine präzise Karte, die dir den Weg zu den richtigen Kunden zeigt.

Hypothese statt Perfektion

Falls du gerade erst anfängst, hast du vermutlich noch keine soliden Daten, um deinen ICP oder deine Buyer Persona wirklich genau zu definieren. Kein Problem! Stell dir den Prozess wie ein Experiment vor: Du formulierst eine Hypothese, probierst sie aus, sammelst Erfahrungen – und optimierst sie nach und nach.

Wie kommst du dahin? Führe Interviews, sprich mit potenziellen Kunden und beobachte genau, wie sie auf deine Lösung reagieren. Je mehr du über ihre Bedürfnisse und Verhaltensweisen lernst, desto präziser wird dein Bild.

Was gehört in ein Ideal Customer Profile (ICP)?

Um ein Ideal Customer Profile zu erstellen, brauchst du eine klare Struktur. Hier sind die wichtigsten Bausteine:

1. Kurze Beschreibung des ICP

Beginne mit einer kompakten Beschreibung, die dir hilft, den ICP auf den Punkt zu bringen. Beispiel: „Mittelständische IT-Dienstleister mit Fokus auf Sicherheitslösungen für kritische Infrastrukturen.“

2. Demografische Informationen

Demografische Daten sind der Grundstein für ein solides ICP. Überlege dir:

- Branche: In welcher Industrie ist der ICP tätig?

- Unternehmensgröße: Wie viele Mitarbeitende hat das Unternehmen? Beispiel: 100–500 Mitarbeitende.

- Umsatz: Welcher Umsatzbereich ist typisch?

- Standort: Wo befindet sich das Unternehmen? Beispiel: Europa oder DACH-Region.

- Entscheider: Wer hat das Sagen? Das könnten z. B. IT-Leiter, Chief Information Security Officers (CISOs) oder Geschäftsführer sein.

3. Geschäftsziele

Welche Ziele verfolgt dein ICP? Das kann je nach Branche unterschiedlich sein:

- „Verbesserung der Cybersicherheitsstandards, um Compliance zu erfüllen.“

- „Reduktion der IT-Kosten bei gleichzeitiger Erhöhung der Systemzuverlässigkeit.“

Falls du keine direkten Daten hast, recherchiere oder leite aus allgemeinen Branchenentwicklungen ab.

4. Probleme und Herausforderungen

Welche Hindernisse stehen deinem ICP im Weg? Beispiele könnten sein:

- „Schwierigkeiten, ausreichend qualifiziertes Personal für die IT-Sicherheit zu finden.“

- „Zunehmende Bedrohung durch Ransomware, ohne dass eine klare Gegenstrategie vorhanden ist.“

5. Verhalten und Eigenschaften

Hier geht es darum, wie dein ICP „tickt“. Beispiel:

- Verhalten: OEMs (Original Equipment Manufacturers) haben oft straffe Zeitpläne und erwarten schnelle Ergebnisse.

- Eigenschaften: Technologiefokus, datengetriebene Entscheidungen oder eine starke Hierarchie.

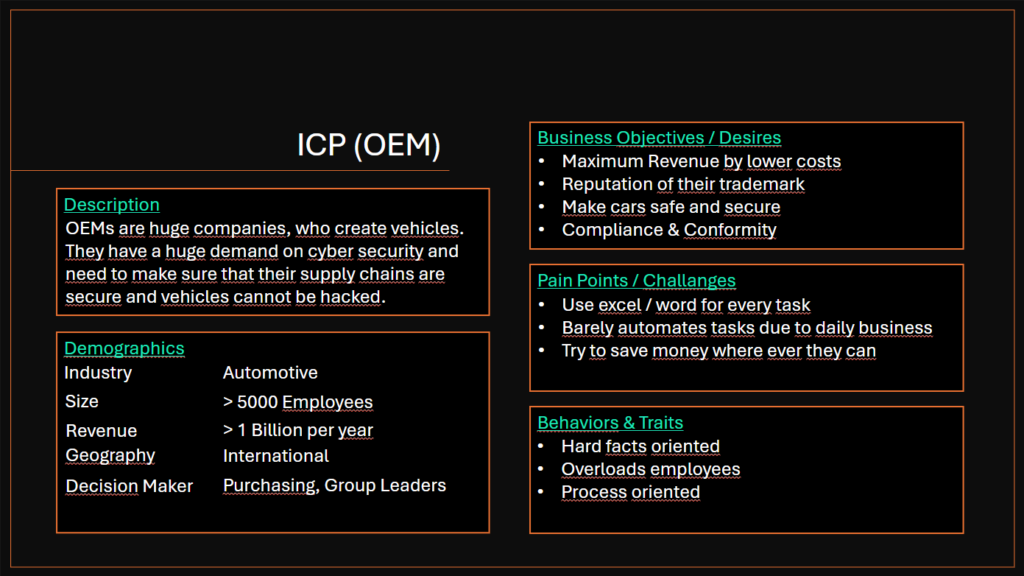

Beispiel: Der OEM als Ideal Customer Profile

Ein Beispiel hilft, die Theorie greifbar zu machen. Nehmen wir an, du möchtest IT-Sicherheitslösungen an OEMs verkaufen. Dein ICP könnte so aussehen:

- Beschreibung: Großunternehmen in der Automobilbranche, die elektronische Komponenten herstellen.

- Demografie:

- Branche: Automobilzulieferer

- Unternehmensgröße: 500+ Mitarbeitende

- Umsatz: >100 Mio. € pro Jahr

- Standort: Europa, Nordamerika

- Entscheider: IT-Leiter, Sicherheitsmanager

- Geschäftsziele:

- Schutz der Produktionssysteme vor Cyberangriffen.

- Einhaltung von ISO-Standards wie ISO 27001.

- Probleme:

- Mangelnde Transparenz bei der Absicherung der Lieferkette.

- Hoher Druck, innovative Technologien schnell einzuführen, ohne dabei Sicherheitslücken zu riskieren.

- Verhalten:

- Erwartung schneller und skalierbarer Lösungen.

- Entscheidung basierend auf ROI und technologischer Verträglichkeit.

Warum der ICP essenziell ist

Ein klar definierter ICP ist das Fundament deiner Go-to-Market-Strategie. Er hilft dir, dich auf die Kunden zu konzentrieren, die wirklich zu dir passen – und die dein Produkt oder deine Dienstleistung auch brauchen. Mit der Zeit und mehr Daten kannst du den ICP immer weiter verfeinern und so deine Strategie noch effektiver machen.

Im nächsten Schritt werden wir uns ansehen, wie du aus deinem ICP konkrete Buyer Personas entwickelst, um noch tiefer in die Welt deiner Kunden einzutauchen.

Schritt 3: Identifiziere deinen Käufer

Mit Hilfe der Buyer Persona identifizieren wir einen typischen Kunden, der über deine Marketing Aktionen angesprochen wird. Wir müssen verstehen, was die Bedürfnisse, Herausforderungen und Handlungen deines idealen Kunden sind.

Da wir jetzt unsere Zielgruppe durch das ideal Customer Profile kennen, müssen wir eine Ebene tiefer gehen. Wir müssen verstehen, wen wir da vor uns haben. Im Idealfall hast du bereits Kunden und kannst daraus deine Buyer Persona ableiten. Aber falls nicht, muss du nicht verzweifeln. Denn wir bei dem ICP gilt hier, dass man eine Hypothese aufstellen kann.

Unser Ziel ist es mit Hilfe der BP herauszufinden, wie ein Kunde eine Kaufentscheidung trifft und wie man diese beeinflussen kann.

Mit Hilfe der folgenden Fragen kannst du einfach eine Buyer Persona erstellen:

- Ist sie im B2B oder B2C Markt zu finden?

- In welcher Branche ist sie tätig? Und wie ist das Unternehmen strukturiert?

- Als was arbeitet sie?

- Welches Einkaufsverhältnis hat sie?

- Wie entscheidet sie?

- Was sind ihre beruflichen Ziele?

- Welche Probleme und Herausforderungen muss sie überwinden?

- Was für eine Ausbildung hat sie? (Studium, Ausbildung, keinen Abschluss etc.)

- Wo wohnt sie? Wie alt ist sie? Welche Hobbies hat sie?

- Woher beschafft sie sich Informationen?

- Wann ist sie am besten erreichbar

Beispiel

Max Mustermann (35 Jahre, Dortmund, Head of Marketing, hat BWL studiert, unternimmt gerne was mit Freunden)

- Ist im B2B Markt

- Ist in der IT-Sicherheit Branche tätig. Die Unternehmensstruktur hat eine flache Hierarchie und das Unternehmen besteht aus 20 Personen.

- Muss dafür sorgen, dass Marketing Aktionen so viele Kunden wie möglich erreichen, um eine Markenbekanntheit zu etablieren.

- Die Entscheidungen von Max basieren auf der möglichen Reichweite, die durch ein bestimmtes Produkt oder einen Service erreicht werden kann, d.h. es müssen Zahlen, Daten und Fakten eingesehen werden. Impulsivkäufe sind eher weniger.

- Max muss die richtigen Marktingkanäle identifizieren und nutzen, um sein Inbound Marketing erfolgreich zu gestalten.

- LinkedIn, Xing, Google

- Ist zwischen 08:00 und 17:00 am besten zu erreichen.

Schritt 4: Definiere deine Value Proposition

Stell dir vor, du stehst in einem Raum voller Menschen, und alle schreien gleichzeitig: „Kauf bei mir! Ich bin der Beste!“ Ganz schön anstrengend, oder? Genau hier kommt deine Value Proposition ins Spiel – sie ist wie dein persönlicher Elevator Pitch, nur viel klarer und auf den Punkt gebracht. Sie sagt deinen potenziellen Kunden: „Hey, das ist der Grund, warum mein Produkt oder meine Dienstleistung perfekt für dich ist!“

Aber was genau bedeutet das? Deine Value Proposition ist das Versprechen, das du deinem Kunden gibst. Sie beschreibt, welchen Mehrwert dein Produkt oder deine Dienstleistung bietet, welches Problem du löst oder welchen Wunsch du erfüllst – und warum du das besser kannst als alle anderen. Sie ist die Antwort auf die Frage: „Warum sollte ich ausgerechnet bei dir kaufen?“

Die drei wichtigsten Zutaten für eine starke Value Proposition:

- Relevanz: Zeig, dass du das Problem des Kunden verstehst und löst.

- Einzigartigkeit: Erklär, warum deine Lösung besser ist als die der Konkurrenz.

- Klarheit: Kommuniziere deinen Mehrwert einfach und verständlich – keine Buzzwords oder Fachjargon.

Cybersicherheit und IT-Sicherheit – ein Beispiel mit Mehrwert

Wenn du Produkte oder Dienstleistungen im Bereich Cybersicherheit anbietest, ist eine prägnante Value Proposition entscheidend. Schließlich ist das Thema komplex, und deine potenziellen Kunden suchen nach einer klaren Lösung für ein oft schwer greifbares Problem: Schutz vor digitalen Bedrohungen.

Beispiel:

- CrowdStrike: „Wir stoppen Angriffe in ihrer Entstehung – durch KI-gestützte Cybersicherheitslösungen.“

-> Klar, relevant und einzigartig. CrowdStrike löst das dringende Problem, Cyberangriffe schnell und effizient abzuwehren, und hebt sich durch den Einsatz von KI von der Konkurrenz ab.

Oder im Bereich IT-Sicherheit für Unternehmen:

- Okta: „Sichere und einfache Zugriffsverwaltung für jede App, jedes Gerät und jeden Nutzer.“

-> Hier wird der Fokus auf den Nutzen gelegt: Unternehmen können mit Okta ihre IT-Sicherheit stärken und gleichzeitig die Nutzererfahrung verbessern.

Warum das Ganze so wichtig ist:

Besonders in Bereichen wie Cybersicherheit und IT-Sicherheit ist Vertrauen entscheidend. Deine Kunden müssen das Gefühl haben, dass du ihre Daten und Systeme wirklich schützen kannst. Eine starke Value Proposition hilft dir dabei, dieses Vertrauen aufzubauen, indem sie deinen Kunden zeigt, dass du ihre Sorgen verstehst und eine klare, verlässliche Lösung lieferst.

Mein Tipp: Denk daran, dass in der IT-Sicherheit oft Angst eine Rolle spielt – Angst vor Datenverlust, Hackerangriffen oder Compliance-Problemen. Eine gute Value Proposition sollte diese Ängste ernst nehmen, aber gleichzeitig beruhigen und den Nutzen deiner Lösung betonen.

Beispiel

Wenn wir das jetzt auf cyberphinix anwenden, dann könnte die Value Proposition wie folgt aussehen:

“cyberphinix optimiert den Prozess der Neukunden- und Projektakquise und bietet eine kosteneffiziente Lösung, die sowohl den Zeit- als auch den Kostenaufwand für Anbieter reduziert.”

Schritt 5: Demand Generation

Wenn du als IT-Sicherheitsexperte die Aufgabe hast, dein Unternehmen zu vermarkten, kann das schon mal überfordernd wirken. Dein Ding ist es, Firewalls zu härten, Zero-Day-Lücken zu erkennen und Risiken zu managen, nicht unbedingt fancy Marketingkampagnen zu basteln. Doch keine Sorge! Es gibt Marketingansätze, die genau zu dir passen könnten – pragmatisch, zielgerichtet und vor allem für Experten wie dich nachvollziehbar. Lass uns einen Blick auf sechs zentrale Marketingansätze werfen und sie anhand praxisnaher Beispiele aus der Welt der IT- und Cybersicherheit beleuchten.

Inbound Marketing

Inbound Marketing lockt potenzielle Kunden an, indem es nützliche Inhalte bietet, die ihre Probleme lösen. Hier geht es darum, gefunden zu werden – nicht darum, jemanden aktiv anzusprechen. Dieser Ansatz eignet sich besonders gut als Content-Marketing-Strategie für IT-Sicherheit und Cybersicherheit.

Beispiel Cybersicherheit: Stell dir vor, dein Unternehmen bietet eine Softwarelösung zur Abwehr von Ransomware an. Statt direkt auf potenzielle Kunden zuzugehen, erstellst du einen detaillierten Leitfaden mit dem Titel: „5 effektive Strategien, um dein Unternehmen vor Ransomware zu schützen“. Dieser Leitfaden wird über deinen Blog, in sozialen Netzwerken und als kostenloser Download angeboten. Wer sich den Leitfaden herunterlädt, hinterlässt vielleicht seine E-Mail-Adresse, und schon hast du eine potenziell interessierte Zielgruppe. Zusätzlich kannst du in einem begleitenden Webinar erklären, wie deine Software hilft, die genannten Strategien umzusetzen. So kombinierst du Content-Marketing für IT-Sicherheit mit einer effektiven Markteintrittsstrategie.

Outbound Marketing

Das Gegenteil von Inbound ist Outbound Marketing: Hier gehst du aktiv auf potenzielle Kunden zu – sei es über E-Mails, Werbung oder sogar Telefonate. Dieser Ansatz ist ideal, um direkt Kunden zu finden und deine Cybersicherheitsdienstleistungen bekannt zu machen.

Beispiel Cybersicherheit: Stell dir vor, dein Unternehmen entwickelt eine spezielle Endpoint-Security-Lösung für KMUs. Mit einer gezielten Kampagne schickst du personalisierte E-Mails an IT-Manager mittelständischer Unternehmen, in denen du eine kostenlose Testversion deines Produkts anbietest. Oder du schaltest Anzeigen auf LinkedIn, die IT-Entscheider direkt ansprechen: „Wie sicher sind deine Endgeräte? Teste jetzt unsere Lösung gratis!“ Hier liegt der Fokus darauf, die Botschaft aktiv zu verbreiten und schnell Aufmerksamkeit zu generieren. Eine solche IT-Sicherheit-Marketing-Strategie kann helfen, neue Zielgruppen zu erschließen.

Product-led Marketing

Hier spricht dein Produkt für sich. Statt langen Verkaufsprozessen ermöglichst du es den Nutzern, deine Lösung direkt auszuprobieren. Product-led Marketing ist eine der effektivsten Strategien für IT-Sicherheitsunternehmen, die Vertrauen aufbauen wollen.

Beispiel Cybersicherheit: Dein Unternehmen bietet ein Cloud-basiertes SIEM-Tool (Security Information and Event Management) an. Du stellst eine kostenlose Basisversion deiner Software zur Verfügung, mit der IT-Teams kleinere Netzwerke überwachen können. Sobald diese Nutzer die Vorteile erleben – etwa Echtzeit-Alarmierung bei verdächtigen Aktivitäten –, können sie auf die kostenpflichtige Pro-Version upgraden, die mehr Funktionen bietet. Solche Freemium-Modelle sind perfekt, um Vertrauen aufzubauen und den Nutzen des Produkts direkt erlebbar zu machen. Dieser Ansatz verbindet Cybersecurity-Marketing mit einer klaren GTM-Strategie für IT-Sicherheitslösungen.

Channel-led Marketing

Hier arbeitest du eng mit Partnern zusammen, die deine Lösungen vertreiben. Das können Reseller, Distributoren oder Managed Service Provider sein. Diese Strategie eignet sich hervorragend, um deine Cybersicherheitsdienstleistungen effizient zu skalieren.

Beispiel Cybersicherheit: Angenommen, du entwickelst Software für Identitäts- und Zugriffsmanagement. Statt diese direkt zu vermarkten, kooperierst du mit einem großen IT-Distributor, der deine Lösung in sein bestehendes Portfolio aufnimmt. Der Distributor schult sein Vertriebsteam darauf, deine Software bei seinen Kunden – vielleicht größeren Unternehmen oder öffentlichen Einrichtungen – aktiv zu empfehlen. Als Hersteller profitierst du von der Marktabdeckung und den etablierten Kundenbeziehungen deiner Partner. Kunden erreichen mit Cybersicherheitsdienstleistungen wird durch starke Partnerschaften wesentlich erleichtert.

Community-led Marketing

Hier baust du eine engagierte Gemeinschaft auf, die deine Marke und deine Lösung aus eigener Überzeugung weiterempfiehlt. Community-led Ansätze sind ein wertvoller Bestandteil einer umfassenden Cybersicherheit-Marketing-Strategie.

Beispiel Cybersicherheit: Du startest eine Online-Community für IT-Sicherheitsexperten, in der Fachleute Wissen teilen, Bedrohungen diskutieren und Best Practices entwickeln können. Um die Diskussion anzuregen, richtest du regelmäßige AMA-Sessions (Ask Me Anything) mit deinen internen Experten aus. Die Mitglieder schätzen nicht nur den Austausch, sondern lernen auch deine Lösung kennen – z. B. durch Fallstudien erfolgreicher Implementierungen, die du in der Community teilst. Eine engagierte Community ist ein Schlüssel, um mehr Kunden mit IT-Sicherheitsdienstleistungen zu erreichen.

Ecosystem-led Marketing

Hier geht es um die Zusammenarbeit mit anderen Unternehmen, um ein größeres Ökosystem zu schaffen, in dem dein Produkt eine zentrale Rolle spielt. Diese Strategie für IT-Sicherheitsunternehmen maximiert Synergien.

Beispiel Cybersicherheit: Dein Unternehmen bietet eine Threat-Intelligence-Plattform an. Statt diese isoliert zu vermarkten, integrierst du deine Lösung in ein Ökosystem von Partnern wie SIEM-Anbietern, Endpoint-Security-Lösungen und Netzwerküberwachungs-Tools. Gemeinsam mit deinen Partnern organisierst du eine Sicherheitskonferenz, auf der das gesamte Ökosystem vorgestellt wird. Teilnehmer lernen, wie die verschiedenen Komponenten nahtlos zusammenarbeiten – mit deiner Plattform als Herzstück. Diese IT-Sicherheit-Marketing-Strategie unterstreicht die Bedeutung von Kooperationen im Cybersecurity-Marketing.

Schritt 6: Zeit für den Aktionsplan: Deine Strategie wird lebendig

Glückwunsch – du hast die Grundpfeiler deiner Go-to-Market-Strategie für dein IT-Sicherheits- oder Cybersicherheitsprodukt gelegt. Jetzt kommt der entscheidende Schritt: Umsetzen! Eine Strategie bleibt nur Theorie, wenn sie nicht mit klaren Aktionen untermauert wird. Hier geht es darum, konkrete Maßnahmen zu definieren, die dich Schritt für Schritt zu deinen Zielen führen.

Dabei solltest du dir eines klarmachen: Dein Aktionsplan ist wie der Bauplan eines Hauses. Jedes Ziel, das du anfangs definiert hast, ist ein tragender Pfeiler, und die Aktionen sind die Bausteine, die das Ganze stabil und funktional machen. Ohne klare Aktionen bleibt es bei schönen Ideen – aber mit ihnen kannst du loslegen und Ergebnisse liefern.

Aktionen planen: Wie bringst du deine Lösung zur Zielgruppe?

Um deine IT-Sicherheitsleistung oder dein Produkt an die richtigen Leute zu bringen, brauchst du einen klaren Fahrplan. Überlege dir für jeden Schritt, wie er direkt zu einem deiner Ziele beiträgt. So vermeidest du es, Ressourcen auf unwichtige Aktivitäten zu verschwenden.

Hier sind einige Fragen, die dir helfen, deinen Aktionsplan zu strukturieren:

- Welche Kanäle nutzt du? Erreiche deine Zielgruppe dort, wo sie sich aufhält. Für IT-Sicherheitsentscheider könnten das spezialisierte Plattformen wie LinkedIn, Fachkonferenzen oder gezielte Webinare sein.

- Welche Botschaften vermittelst du? Dein Ziel ist es, die spezifischen Herausforderungen deines Ideal Customer Profiles (ICP) zu adressieren und aufzuzeigen, wie deine Lösung diese löst.

- Wie schaffst du Vertrauen? Gerade im Bereich Cybersicherheit ist Glaubwürdigkeit entscheidend. Erwäge den Einsatz von Fallstudien, Kundenbewertungen oder Partnerschaften mit vertrauenswürdigen Akteuren in der Branche.

- Wie misst du den Erfolg? Definiere konkrete KPIs für jede Aktion, z. B. die Anzahl der generierten Leads, die Conversion-Rate oder die Teilnahme an einem Webinar.

Beispiel: Vom Ziel zur Aktion

Stell dir vor, eines deiner Ziele lautet: „Erhöhung der registrierten Kunden um 20 bis Ende des Jahres.“

Deine Aktionen könnten wie folgt aussehen:

- Webinar-Reihe starten: „Cybersicherheit für mittelständische Unternehmen: Herausforderungen und Lösungen.“ Ziel: Leads generieren.

- Gezielte LinkedIn-Kampagne: Nutze Inhalte, die spezifisch für die Buyer Persona relevant sind, z. B. IT-Leiter oder Sicherheitsbeauftragte.

- E-Mail-Sequenzen an potenzielle Kunden: Biete hilfreiche Inhalte wie Sicherheits-Checklisten oder Whitepapers, die deinen Mehrwert zeigen.

- SEO-Optimierung deiner Website: Stelle sicher, dass Keywords wie „Cybersicherheitslösungen für KMUs“ prominent vertreten sind, damit dich potenzielle Kunden finden.

Der rote Faden: Ziele im Fokus behalten

Beim Erstellen deines Aktionsplans ist es wichtig, immer wieder auf deine Ziele zurückzublicken. Jede Aktion, die du durchführst, sollte direkt oder indirekt dazu beitragen, diese Ziele zu erreichen. Wenn du merkst, dass eine geplante Maßnahme keinen klaren Beitrag leistet, frag dich, ob sie wirklich notwendig ist – oder ob deine Ressourcen an anderer Stelle besser eingesetzt wären.