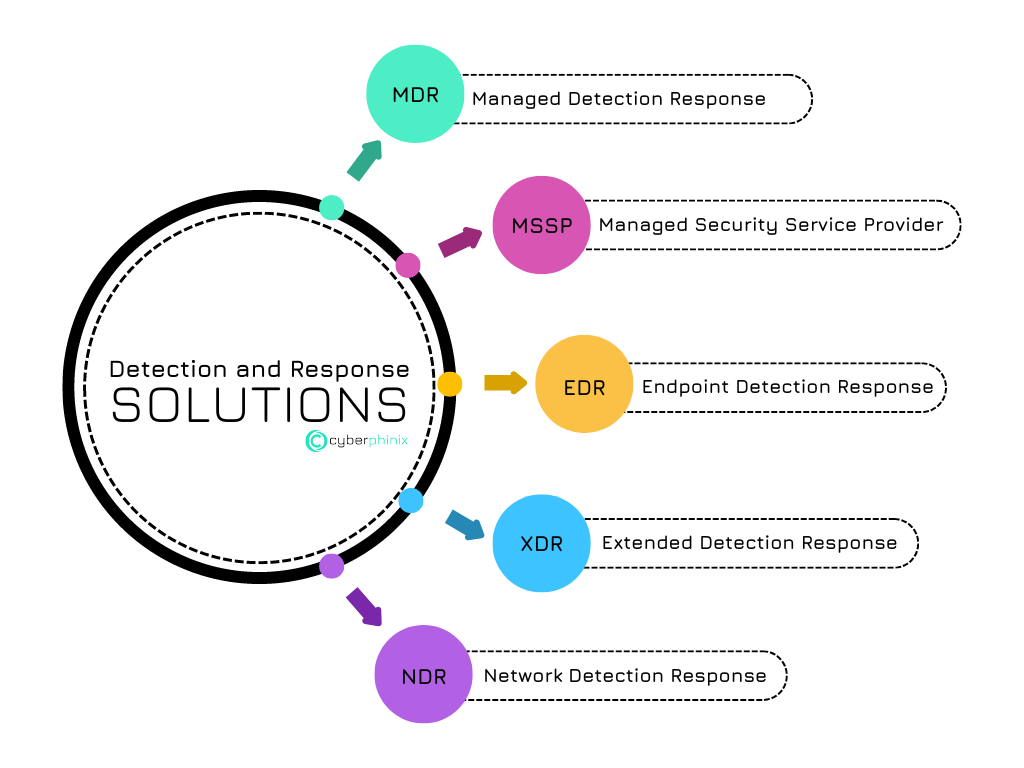

Die Auswahl der richtigen Sicherheitslösung kann über den Erfolg oder Misserfolg bei der Abwehr von Cyberangriffen entscheiden. Von Managed Detection and Response (MDR) bis zu Extended Detection and Response (XDR) und Network Detection and Response (NDR) – jede dieser Lösungen hat ihre eigenen Stärken und Herausforderungen. In diesem Artikel beleuchten wir die Besonderheiten und Einsatzmöglichkeiten von MDR, MSSP, EDR, XDR und NDR, um Ihnen zu helfen, die passende Lösung für Ihre Sicherheitsanforderungen zu finden.

Managed Detection and Response (MDR)

MDR-Dienste bieten eine umfassende Sicherheitsüberwachung durch ein externes Team von Spezialisten. Diese Dienste kombinieren fortschrittliche Technologien mit menschlichem Fachwissen, um Bedrohungen in Echtzeit zu erkennen, zu analysieren und darauf zu reagieren. MDR umfasst typischerweise Bedrohungssuche, Incident Management und Forensik.

Anwendungsfälle

Erkennung von komplexen Bedrohungen: Besonders effektiv bei der Identifizierung und Bekämpfung von hochentwickelten Bedrohungen wie APTs (Advanced Persistent Threats).

Schnelle Reaktion auf Vorfälle: Bereitstellung eines Teams, das schnell auf Sicherheitsvorfälle reagieren und diese verwalten kann.

Kontinuierliche Bedrohungssuche: Proaktive Suche nach versteckten Bedrohungen, die durch traditionelle Sicherheitslösungen möglicherweise übersehen werden.

Vorteile und Nachteile

Vorteile

- Proaktive Erkennung: Frühzeitige Identifikation durch kontinuierliche Überwachung.

- Spezialisiertes Wissen: Zugang zu einem erfahrenen Team von Sicherheitsexperten.

- Entlastung des internen Teams: Reduzierung der Belastung für die internen IT-Ressourcen.

Nachteile

- Kosten: Höhere laufende Kosten im Vergleich zu internen Lösungen.

- Abhängigkeit: Abhängigkeit von der Leistung und Reaktionsfähigkeit des externen Dienstleisters.

Managed Security Service Providers (MSSP)

MSSP bieten eine breite Palette an Sicherheitsdiensten an, darunter Netzwerküberwachung, Schwachstellenmanagement und Compliance-Management. Sie erweitern die internen Sicherheitsfunktionen eines Unternehmens und bieten kontinuierliche Überwachung und Management.

Anwendungsfälle

24/7-Sicherheitsüberwachung: Rund-um-die-Uhr Überwachung für Unternehmen, die keine interne Security Operations Center (SOC) haben.

Compliance-Management: Unterstützung bei der Einhaltung von Vorschriften und Sicherheitsstandards.

Schwachstellenmanagement: Regelmäßige Scans und Patches zur Sicherstellung der Sicherheit der Systeme.

Vorteile und Nachteile

Vorteile

- Umfassende Sicherheitslösungen: Abdeckung vieler Sicherheitsaspekte.

- Skalierbarkeit: Anpassung der Dienste an die Bedürfnisse des Unternehmens.

- Kosteneffizienz: Oft kostengünstiger als der Aufbau eines eigenen Sicherheitsteams.

Nachteile

- Standardisierte Dienste: Möglicherweise nicht maßgeschneidert für spezifische Bedürfnisse.

- Reaktionszeit: Weniger spezialisierte und schnelle Reaktion auf bestimmte Bedrohungen.

Endpoint Detection and Response (EDR)

EDR-Lösungen konzentrieren sich auf die Überwachung und Abwehr von Bedrohungen auf Endgeräten wie Laptops und Desktops. EDR-Tools bieten detaillierte Einblicke in Endpunktaktivitäten und ermöglichen eine schnelle Reaktion auf Sicherheitsvorfälle.

Anwendungsfälle

Schutz vor Ransomware: Früherkennung und Eindämmung von Ransomware-Angriffen durch Überwachung des Endgeräts.

Insider-Bedrohungen: Erkennung und Untersuchung verdächtiger Aktivitäten von internen Benutzern.

Schnelle Reaktion: Sofortige Maßnahmen zur Behebung von Bedrohungen auf Endgeräten.

Vorteile und Nachteile

Vorteile

- Spezifische Endpunktsicherheit: Zielgerichtete Sicherheitsmaßnahmen für Endgeräte.

- Echtzeit-Überwachung: Schnelle Identifizierung und Reaktion auf Bedrohungen.

- Verhaltensbasierte Analyse: Nutzung von Verhaltensanalysen zur Erkennung von Angriffen.

Nachteile

- Begrenzte Abdeckung: Fokussiert sich nur auf Endgeräte, nicht auf Netzwerk- oder Cloud-Ressourcen.

- Verwaltungskomplexität: Kann komplex in der Implementierung und Verwaltung sein.

Extended Detection and Response (XDR)

XDR erweitert die Funktionen von EDR, indem es Daten aus verschiedenen Sicherheitskontrollen – wie Netzwerken, Endpunkten und Cloud-Umgebungen – integriert. XDR bietet eine integrierte Sicherheitslösung, die eine umfassendere Bedrohungserkennung und -reaktion ermöglicht.

Anwendungsfälle

Vereinte Bedrohungserkennung: Integration von Sicherheitsdaten aus verschiedenen Quellen für ein vollständigeres Bild von Bedrohungen.

Koordinierte Reaktion: Koordinierung der Reaktionen auf Bedrohungen, die mehrere Sicherheitsbereiche betreffen.

Umfassende Sicht: Vollständige Überwachung und Reaktion über alle Sicherheitsbereiche hinweg.

Vorteile und Nachteile

Vorteile

- Integrierte Sichtweise: Konsolidierung von Daten aus unterschiedlichen Quellen für eine umfassende Bedrohungserkennung.

- Koordinierte Reaktionen: Bessere Koordination und Reaktion auf komplexe Bedrohungen.

- Erweiterte Analyse: Nutzung von erweiterten Analysemethoden zur Erkennung und Bekämpfung von Bedrohungen.

Nachteile

- Kosten: Höhere Kosten aufgrund der erweiterten Funktionalitäten und Integrationen.

- Komplexität: Komplexe Implementierung und Verwaltung aufgrund der Vielzahl integrierter Systeme.

Network Detection and Response (NDR)

NDR konzentriert sich auf die Überwachung und Sicherung des Netzwerks durch die Analyse des Netzwerkverkehrs und die Erkennung von Anomalien. Diese Lösung bietet Einblicke in Netzwerkaktivitäten und ermöglicht eine umfassende Erkennung und Reaktion auf Bedrohungen innerhalb des Netzwerks.

Anwendungsfälle

Erkennung von Netzwerkbedrohungen: Identifikation und Reaktion auf Bedrohungen, die sich im Netzwerk bewegen oder von außen eindringen.

Netzwerküberwachung: Überwachung des gesamten Netzwerkverkehrs auf ungewöhnliche Muster oder verdächtige Aktivitäten.

Erkennung von lateralem Bewegungsverhalten: Aufdeckung von Bewegungen innerhalb des Netzwerks, die auf einen laufenden Angriff hindeuten können.

Vorteile und Nachteile

Vorteile

- Ganzheitliche Netzwerküberwachung: Umfassende Überwachung des Netzwerkverkehrs zur Erkennung von Bedrohungen.

- Anomalieerkennung: Identifizierung ungewöhnlicher Aktivitäten, die auf Angriffe hinweisen könnten.

- Netzwerkschutz: Schutz vor Bedrohungen, die im Netzwerk operieren oder sich dort verbreiten.

Nachteile

- Komplexität der Implementierung: Anforderungen an die Integration und das Management können hoch sein.

- Kosten: Kann teuer sein, insbesondere für umfangreiche Netzwerke.

Vergleich der Sicherheitslösungen

MDR bietet spezialisierte, proaktive Überwachung und Reaktion auf Bedrohungen durch externe Experten, während MSSP eine breitere Palette von Sicherheitsdiensten anbietet, jedoch oft weniger spezialisierte Reaktionsfähigkeiten.

MDR bietet umfassende Reaktion und Bedrohungssuche durch ein externes Team, wohingegen EDR sich auf die Erkennung und Reaktion auf Endpunkten konzentriert. EDR ist oft eine Teilmenge der MDR-Funktionalität.

MDR fokussiert sich auf die spezifische Überwachung und Reaktion auf Bedrohungen durch Experten, während XDR eine integrierte Lösung bietet, die mehrere Sicherheitsbereiche abdeckt und so eine umfassendere Sicht auf Bedrohungen ermöglicht.

MDR bietet umfassende Sicherheitsdienste und Reaktionen, während NDR speziell auf die Überwachung und Absicherung des Netzwerks ausgerichtet ist. NDR ist besonders nützlich für die Erkennung von Bedrohungen im Netzwerkverkehr.

MSSP bietet eine breite Palette an Sicherheitsdiensten, einschließlich Netzwerk- und Endpunktschutz, während EDR sich auf detaillierte Endpunktsicherheit konzentriert. MSSP ist umfassender, aber weniger spezialisiert in der Endpunktüberwachung.

MSSP bietet vielseitige Sicherheitsdienste, während XDR eine integrierte Lösung für umfassende Bedrohungserkennung über mehrere Sicherheitsbereiche bietet. XDR kann eine tiefere Analyse und Reaktion ermöglichen.

MSSP bietet eine allgemeine Sicherheitsüberwachung, während NDR speziell auf Netzwerküberwachung und -schutz ausgerichtet ist. NDR ist gezielter auf Netzwerksicherheitsaspekte fokussiert.

EDR konzentriert sich auf die Sicherheit von Endpunkten, während XDR eine erweiterte Lösung bietet, die Daten aus verschiedenen Sicherheitskontrollen integriert, um eine umfassendere Bedrohungserkennung zu ermöglichen.

EDR bietet detaillierten Schutz und Überwachung für Endgeräte, während NDR sich auf die Netzwerküberwachung konzentriert. Beide Lösungen sind komplementär, decken jedoch unterschiedliche Sicherheitsbereiche ab.

XDR bietet eine integrierte Sicherheitslösung, die Daten aus mehreren Bereichen vereint, während NDR speziell auf die Überwachung und Absicherung des Netzwerks abzielt. XDR bietet eine umfassendere Sicht, NDR ist gezielter auf Netzwerksicherheit fokussiert.

Praktisches Beispiel

Stellen Sie sich vor, ein mittelständisches Unternehmen möchte seine Sicherheitsstrategie verbessern. Es könnte MDR wählen, um von externen Experten proaktive Bedrohungserkennung und Reaktionsdienste zu erhalten. Gleichzeitig könnte es EDR nutzen, um einen detaillierten Schutz und Überwachung für seine Endgeräte zu gewährleisten. Für eine integrierte Sicherheitslösung könnte das Unternehmen auch in XDR investieren, um eine umfassendere Sicht auf seine gesamte Sicherheitslage zu erhalten, während NDR spezifische Netzwerküberwachungsbedürfnisse abdeckt.

Liste der Anforderungen zur Auswahl von Sicherheitslösungen

Diese Liste bietet einen umfassenden Überblick über die verschiedenen Faktoren, die bei der Auswahl einer Sicherheitslösung berücksichtigt werden sollten. Die genaue Gewichtung der einzelnen Anforderungen kann je nach spezifischen Bedürfnissen und Prioritäten der Organisation variieren.

Zweck und Zielsetzung

- Bedrohungserkennung: Was sind die Hauptziele der Sicherheitslösung (z. B. Erkennung von Malware, Datenverlust, interne Bedrohungen)?

- Reaktionsfähigkeiten: Wie schnell und effektiv kann die Lösung auf Sicherheitsvorfälle reagieren?

Kompatibilität und Integration

- Infrastrukturkompatibilität: Wie gut lässt sich die Lösung in bestehende Systeme und Netzwerke integrieren (z. B. IT-Umgebung, Cloud-Dienste)?

- Schnittstellen: Verfügt die Lösung über APIs oder Integrationen zu anderen Sicherheits- und IT-Systemen?

Skalierbarkeit

- Wachstumsanforderungen: Kann die Lösung mit dem Wachstum und der Veränderung der Organisation skalieren (z. B. erhöhte Anzahl von Endpunkten, Netzwerkkomplexität)?

- Leistungsanpassung: Wie gut passt sich die Lösung an unterschiedliche Leistungsanforderungen an?

Kosten und Budget

- Anschaffungskosten: Welche Initialkosten sind mit der Implementierung verbunden?

- Laufende Kosten: Welche wiederkehrenden Kosten fallen an (z. B. Wartung, Lizenzen, Support)?

- Kosten-Nutzen-Verhältnis: Bietet die Lösung ein gutes Verhältnis zwischen Kosten und den gebotenen Funktionen und Sicherheitsgewinnen?

Erkennung und Schutzmechanismen

- Erkennungsrate: Wie effektiv ist die Lösung bei der Erkennung von Bedrohungen (z. B. False Positive/False Negative-Raten)?

- Verhaltensanalysen: Bietet die Lösung tiefgehende Analysen von Benutzer- und Netzwerkverhalten?

Reaktions- und Wiederherstellungsfähigkeiten

- Automatisierung: Wie gut kann die Lösung automatisch auf Vorfälle reagieren (z. B. Isolierung von Bedrohungen, Blockierung von Angreifern)?

- Wiederherstellung: Wie unterstützt die Lösung die Wiederherstellung nach einem Vorfall (z. B. Systemwiederherstellung, Datenwiederherstellung)?

Benutzerfreundlichkeit und Management

- Bedienerfreundlichkeit: Wie intuitiv ist die Benutzeroberfläche und die Verwaltung der Lösung?

- Schulungsbedarf: Wie viel Schulung ist erforderlich, um die Lösung effektiv zu nutzen?

Compliance und Regulierung

- Compliance-Anforderungen: Entspricht die Lösung den relevanten gesetzlichen und branchenspezifischen Compliance-Anforderungen (z. B. DSGVO, HIPAA)?

- Audit-Funktionen: Welche Funktionen zur Überprüfung und Berichterstattung bietet die Lösung?

Support und Service

- Technischer Support: Welche Art von Support bietet der Anbieter (z. B. 24/7-Support, technische Beratung)?

- Service-Level-Agreements (SLAs): Welche Garantien und Verpflichtungen hinsichtlich Verfügbarkeit und Support bestehen?

Flexibilität und Anpassungsfähigkeit

- Konfigurationsmöglichkeiten: Wie flexibel lässt sich die Lösung an spezifische Bedürfnisse und Bedrohungsszenarien anpassen?

- Updates und Patches: Wie regelmäßig werden Updates bereitgestellt und wie einfach ist es, die Lösung auf dem neuesten Stand zu halten?

Sicherheitsarchitektur und Technologie

- Architektur: Welche Architektur nutzt die Lösung (z. B. cloudbasiert, on-premises, hybride Modelle)?

- Technologische Basis: Welche Technologien und Methoden werden verwendet (z. B. KI-gestützte Analysen, Verhaltensbasierte Erkennung)?

Berichterstattung und Analysen

- Reporting-Funktionen: Welche Berichtsfunktionen bietet die Lösung (z. B. Echtzeit-Dashboards, historische Datenanalysen)?

- Forensische Analysen: Wie detailliert sind die forensischen Analysefunktionen, um Vorfälle nachzuvollziehen und zu untersuchen?

Fazit

Die Wahl der richtigen Sicherheitslösung hängt stark von den spezifischen Bedürfnissen und der Sicherheitslage Ihres Unternehmens ab. Während MDR und MSSP umfassende Sicherheitsdienste bieten, konzentrieren sich EDR, XDR und NDR auf spezifische Bereiche wie Endpunkte, integrierte Sicherheit und Netzwerküberwachung. Eine fundierte Entscheidung sollte auf einer detaillierten Analyse Ihrer Sicherheitsanforderungen und der Stärken der verschiedenen Lösungen basieren.