Die Vorbereitung eines Penetrationstests (Pentests) ist ein komplexer Prozess, der sorgfältige Planung und Koordination erfordert. Ein gut geplanter Pentest kann nicht nur dazu beitragen, Sicherheitsanfälligkeiten in IT-Systemen zu identifizieren, sondern auch die gesamte Sicherheitslage eines Unternehmens erheblich verbessern. In diesem Artikel geben wir Ihnen eine detaillierte Checkliste zur Pentest Vorbereitung und erläutern, wie Sie sich auf einen Penetrationstest optimal vorbereiten können. Wir beleuchten zudem häufige Herausforderungen und geben praktische Tipps und einen Leitfaden zur Umsetzung.

Was ist ein Penetrationstest?

Ein Penetrationstest (Pentest) ist eine gründliche Sicherheitsbewertung von Systemen, einschließlich Servern, Computern und Webanwendungen, mit dem Ziel, Schwachstellen zu ermitteln, die von böswilligen Akteuren ausgenutzt werden könnten. Das Hauptziel besteht darin, den Betreiber in die Lage zu versetzen, diese Schwachstellen zu beheben und möglichen Schaden zu verhindern. Während ein Pentest einen Angriff durch einen Hacker mit böswilligen Absichten simuliert, wird er von einem qualifizierten Experten, dem sogenannten Pentester, durchgeführt. Ein wesentliches Merkmal von Penetrationstests ist der manuelle Ansatz, der die Wahrscheinlichkeit erhöht, Sicherheitsmängel zu entdecken, die von automatisierten Tools übersehen werden könnten.

Warum ist ein Penetrationstest notwendig?

Ein Penetrationstest (Pentest) ist nicht einfach irgendeine routinemäßige Überprüfung – er ist ein entscheidender, fortlaufender Prozess, der in regelmäßigen Abständen durchgeführt werden sollte. Software ist dynamisch, und täglich werden neue Bibliotheken und Updates entwickelt, insbesondere solche, die in den Systemen Ihres Unternehmens integriert sind. Wie Menschen altert auch Software mit der Zeit, wobei häufig Updates vorgenommen werden, um entdeckte Schwachstellen zu beheben. Da diese Schwachstellen immer wieder auftauchen, müssen sie umgehend identifiziert und behoben werden. Ein bekanntes Beispiel für eine solche Schwachstelle ist das Log4J-Problem in der Logging-Bibliothek von Java, das aufgrund seiner Sicherheitsimplikationen breite Aufmerksamkeit erhielt.

Schwachstellen entstehen jedoch nicht nur durch Bibliotheken. In vielen Fällen liegt der Ursprung von Sicherheitslücken darin, dass während der Entwicklung eines Produkts nicht ausreichend auf Sicherheit geachtet wird. Oft wird behauptet, dass keine Zeit für Sicherheitsaspekte bleibt oder dass die Entwickler nie an Sicherheit gedacht haben. Es geht nicht darum, jemanden zu beschuldigen, aber Unternehmen sollten der Sicherheit mehr Beachtung schenken, selbst wenn dies zusätzliche Ressourcen erfordert. In robusten Sicherheitsmaßnahmen zu investieren, ist entscheidend, denn die Kosten zur Behebung von Reputationsschäden sind weitaus höher als die eines Penetrationstests.

Das übergeordnete Ziel eines Penetrationstests ist es, so viele kritische und nicht-kritische Schwachstellen wie möglich zu identifizieren, um das Risiko größeren Schadens zu minimieren. Dieser proaktive Ansatz kann langfristig erhebliche Kosten sparen, da die Folgen eines Sicherheitsvorfalls viel teurer sein können als regelmäßige Penetrationstests. Zudem ist zu beachten, dass mehrere nicht-kritische Schwachstellen, wenn sie kombiniert werden, eine sogenannte “Killchain” bilden können, die zu einem schwerwiegenden Sicherheitsvorfall führen kann.

Hier sind weitere Gründe, warum Penetration Testing notwendig ist:

- Frühe Entdeckung von versteckten Schwachstellen: Schwachstellen vor dem Exploitieren durch böswillige Hacker aufzudecken, ist entscheidend, um Sicherheitsverletzungen zu verhindern.

- Reduzierung von Fehlermeldungen und Ausfallzeiten: Ausgenutzte Schwachstellen können zu Infrastruktur-Ausfällen führen, was zu erheblichen Umsatzverlusten führen kann. Penetration Testing hilft, das Risiko solcher Vorfälle zu verringern.

- Schutz von Kunden- und Mitarbeiterdaten: Datenlecks untergraben das Vertrauen und können zu rechtlichen Problemen führen. Die Sicherung sensibler Daten ist entscheidend für den Erhalt des Unternehmensrufs und die Einhaltung gesetzlicher Vorschriften.

- Einsparung von “Wiederherstellungskosten”: Ein erfolgreicher Angriff kann so großen Schaden anrichten, dass die Infrastruktur gar nicht mehr wiederhergestellt werden kann. In diesem Fall müssen hoffentlich vorhandene Backups auf den einzelnen Servern wiederhergestellt werden, was Zeit und somit Geld kostet. Und wenn keine Backups verfügbar sind, muss möglicherweise alles von Grund auf neu aufgebaut werden.

Arten von Penetrationstests

Penetrationstests können auf drei verschiedenen Ebenen durchgeführt werden, die jeweils einen anderen Ansatz und Umfang bieten. Diese werden als Black-Box-, Grey-Box- und White-Box-Tests klassifiziert, wie im folgenden Beispiel dargestellt:

1. Black-Box Penetrationstest: Ein Black-Box-Test simuliert ein Angriffsszenario aus der realen Welt, bei dem der Pentester keinerlei Vorabinformationen über das zu testende System erhält. Der Fokus liegt auf der Bewertung der externen und internen Infrastrukturen mit minimalem organisatorischen Aufwand. Der Pentester agiert wie ein externer Angreifer und versucht, kritische Schwachstellen zu identifizieren und so viel simulierten Schaden wie möglich zu verursachen. Diese Art von Test ist besonders wertvoll, um zu verstehen, wie ein tatsächlicher Angreifer potenzielle Sicherheitslücken ausnutzen könnte.

2. Grey-Box Penetrationstest: Ein Grey-Box-Test wird in einem definierten Rahmen, auch als Scope bezeichnet, durchgeführt. Das bedeutet, dass der Pentester über begrenzte Informationen über das Zielsystem verfügt. Dies kann den Zugang zu bestimmten Anmeldedaten oder Teilsystemen umfassen, sodass der Pentester gezielt auf bestimmte Aspekte der Infrastruktur fokussiert arbeiten kann. Der Vorteil dieses Ansatzes liegt darin, dass der Pentester sich auf bestimmte Bereiche konzentrieren und tiefere Schwachstellen aufdecken kann, die bei einer breiteren Untersuchung möglicherweise übersehen worden wären.

3. White-Box Penetrationstest: Der White-Box-Test stellt das umfassendste Niveau dar, bei dem der Pentester vollen Zugang zu allen relevanten internen Ressourcen erhält, wie beispielsweise Quellcode, Dokumentation und Systemarchitekturen. Mit vollständiger Einsicht in die Struktur des Systems kann der Pentester sowohl technische als auch logische Schwachstellen identifizieren. Ein Beispiel für eine logische Schwachstelle wäre die Möglichkeit, eine Bestellung auf einer Marktplattform für eine andere Person zu tätigen, ohne als diese Person eingeloggt zu sein. Dieser tiefgreifende Zugang ermöglicht es dem Pentester, komplexe Probleme zu identifizieren, die durch andere Testmethoden möglicherweise nicht erkannt werden.

Schritt 1: Wichtige Mitarbeiter informieren

Informieren Sie die IT-Abteilung über den bevorstehenden Penetrationstest, um unangenehme Überraschungen zu vermeiden und die Bereitschaft sicherzustellen. Bestimmen Sie ein Mitglied des IT-Teams als Hauptansprechpartner für die Penetrationstester. Achten Sie darauf, dass das gesamte IT-Team während des Tests verfügbar ist und bereitsteht, um den notwendigen Systemzugang und technische Unterstützung zu gewähren.

Risiken bei Nichteinhaltung:

Wenn dieser Schritt nicht erfüllt wird, können unerwartete Störungen im IT-Betrieb auftreten. Uninformierte Mitarbeiter könnten auf Testergebnisse mit Verwirrung oder Besorgnis reagieren, was zu einem Verlust des Vertrauens in die Sicherheitsmaßnahmen führen kann. Zudem könnten fehlende Zugangsrechte oder technische Unterstützung den Testablauf behindern und zu unvollständigen oder irreführenden Ergebnissen führen. Letztlich könnte dies die Sicherheitslage des Unternehmens gefährden und wertvolle Ressourcen unnötig beanspruchen.

Schritt 2: Zusammenstellung eines Reaktionsteams

Bilden Sie ein interdisziplinäres Reaktionsteam, das aus Mitgliedern der IT-Abteilung, der Sicherheitsabteilung, der Geschäftseinheiten und der Compliance-Management-Teams besteht. Dieses Team sollte die Testergebnisse sorgfältig überprüfen und analysieren. Achten Sie darauf, dass Vertreter aus verschiedenen Unternehmensbereichen – einschließlich Sicherheit, Geschäftsführung und Compliance – bereitstehen, um zeitnah auf die Testergebnisse zu reagieren.

Risiken bei Nichteinhaltung:

Die Nichtbeachtung dieser Empfehlung kann schwerwiegende Folgen haben. Ohne ein qualifiziertes Reaktionsteam könnte es zu Verzögerungen bei der Analyse und Behebung von Sicherheitslücken kommen. Unzureichende Kommunikation zwischen den Abteilungen kann zu einem Mangel an Klarheit über die Priorität und den Umfang der identifizierten Risiken führen. Dies könnte nicht nur zu ineffektiven Reaktionsstrategien, sondern auch zu einem erhöhten Risiko von Sicherheitsvorfällen führen. In der Folge könnte das Unternehmen wertvolle Informationen und Ressourcen verlieren, sowie rechtliche und regulatorische Konsequenzen in Folge unzureichender Compliance-Richtlinien riskieren.

Schritt 3: Vorbereitung auf mögliche Ausfallzeiten

Planen Sie den Penetrationstest während verkehrsärmerer Zeiten, um Betriebsunterbrechungen auf ein Minimum zu reduzieren. Entwickeln Sie Notfallpläne und erstellen Sie Backups für den Fall, dass kritische Systeme während der Tests ausfallen. Informieren Sie alle relevanten Teams und Stakeholder rechtzeitig über den Testplan und die Möglichkeit von Unterbrechungen.

Risiken bei Nichteinhaltung:

Die Nichteinhaltung dieser Vorbereitungen kann erhebliche Auswirkungen auf den Penetrationstest und die Gesamtbetriebskontinuität haben. Wenn der Test zu Stoßzeiten durchgeführt wird, kann dies zu erheblichen Störungen im operativen Geschäft führen, was sich negativ auf die Produktivität und den Kundenservice auswirken könnte. Fehlen Notfallpläne oder Backups, besteht das Risiko eines unvorhergesehenen Systemausfalls, der zu Datenverlust oder längeren Ausfallzeiten führen kann. Dies könnte nicht nur den Penetrationstest gefährden, sondern auch das Vertrauen der Stakeholder und Kunden in die IT-Sicherheit des Unternehmens beeinträchtigen.

Schritt 4: Vermeiden Sie Last-Minute Sicherheitsanpassungen

Vermeiden Sie Änderungen in letzter Minute an den Systemen, die Gegenstand des Penetrationstests sind, um die Genauigkeit der Testergebnisse sicherzustellen. Beheben Sie bekannte, kritische Probleme, wie ungepatchte Software oder veraltete Systeme, rechtzeitig vor dem Testtermin.

Risiken bei Nichteinhaltung:

Das Ignorieren dieser Empfehlungen kann die Integrität des Penetrationstests erheblich beeinträchtigen. Last-Minute-Änderungen können unerwartete Sicherheitsanfälligkeiten einführen oder bestehende Probleme maskieren, was zu irreführenden Testergebnissen führt. Wenn kritische Probleme wie ungepatchte Software oder veraltete Systeme nicht rechtzeitig adressiert werden, riskieren Sie, dass Sicherheitslücken übersehen werden, die möglicherweise ausgenutzt werden können. Dies könnte die Fähigkeit des Unternehmens, Sicherheitsvorfälle effektiv zu erkennen und darauf zu reagieren, erheblich schwächen und letztlich die gesamte Sicherheitsarchitektur gefährden.

Schritt 5: Definieren Sie die Ziele der Penetrationstests

Definieren Sie klar die Ziele des Penetrationstests, um sicherzustellen, dass er sowohl effektiv als auch den Anforderungen des Unternehmens gerecht wird.

- Compliance-Anforderungen: Überprüfen Sie, dass der Test die relevanten Standards, wie z. B. PCI DSS oder HIPAA, erfüllt, falls dies erforderlich ist.

- Schwerpunktbereiche: Identifizieren Sie spezifische Systeme, Dienste oder Funktionen, die besondere Aufmerksamkeit benötigen.

- Stealth-Tests: Bestimmen Sie, ob der Test Elemente des Stealth-Ansatzes beinhalten soll, um zu prüfen, wie Ihr Sicherheitsteam auf Angriffe reagiert, ohne im Voraus benachrichtigt zu werden.

- Empfindliche Systeme: Klären Sie, ob besonders kritische Systeme, wie medizinische Geräte oder Infrastrukturkomponenten, in den Test einbezogen werden sollen.

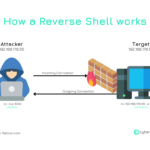

- Pivotierung: Legen Sie fest, inwieweit die Tester in der Lage sein sollen, zwischen Systemen zu wechseln (Pivoting), wenn Schwachstellen identifiziert werden.

Risiken bei Nichteinhaltung:

Das Versäumnis, klare Ziele für den Penetrationstest zu definieren, kann zu einer Vielzahl von Problemen führen. Ohne festgelegte Compliance-Anforderungen könnte der Test nicht den gesetzlichen Vorgaben entsprechen, was rechtliche Konsequenzen nach sich ziehen kann. Eine unzureichende Fokussierung auf bestimmte Systeme oder Dienste kann dazu führen, dass kritische Schwachstellen übersehen werden, was die Sicherheit des Unternehmens gefährdet. Fehlen Stealth-Elemente, wird möglicherweise die Reaktionsfähigkeit des Sicherheitsteams auf echte Angriffe nicht ausreichend geprüft. Zudem kann die Einbeziehung hochkritischer Systeme in den Test, ohne die entsprechenden Schutzmaßnahmen zu klären, zu erheblichen Risiken führen. Schließlich kann das Fehlen von klaren Richtlinien zur Pivotierung dazu führen, dass Tester in unerwartete Bereiche vordringen, was die Integrität und Verfügbarkeit der Systeme gefährden könnte.

Schritt 6: Umfang des Penetrationstests

Definieren Sie den Umfang des Penetrationstests klar und präzise, um eine effektive Durchführung zu gewährleisten.

- In-Scope-Systeme: Erstellen Sie eine detaillierte Liste aller Netzwerke, Systeme, Anwendungen und Segmente, die Teil des Tests sind.

- Ausgeschlossene Systeme: Geben Sie alle Systeme oder Netzwerke an, die vom Test ausgeschlossen sind, um versehentliche Störungen oder Datenverluste zu vermeiden.

- Testart: Entscheiden Sie, ob ein Gray-Box-Test (mit begrenztem Insider-Zugriff) oder ein Black-Box-Test (ohne vorherige Kenntnisse) durchgeführt werden soll.

- Testumgebung: Bestätigen Sie, ob der Test in einer Produktions- oder Staging-Umgebung stattfinden soll.

Risiken bei Nichteinhaltung:

Das Versäumnis, den Umfang des Penetrationstests klar zu definieren, kann zu erheblichen Komplikationen führen. Ohne eine präzise Liste der In-Scope-Systeme besteht die Gefahr, dass wichtige Bereiche nicht getestet werden, was potenzielle Sicherheitslücken unentdeckt lässt. Fehlen Ausschlüsse, könnte es zu unbeabsichtigten Störungen in kritischen Systemen kommen, die den Geschäftsbetrieb beeinträchtigen und möglicherweise zu Datenverlust führen können. Darüber hinaus kann die Wahl der falschen Testart zu ungenauen Ergebnissen führen, da unterschiedliche Ansätze unterschiedliche Perspektiven und Angriffsvektoren beleuchten. Schließlich kann die Durchführung des Tests in einer Produktionsumgebung ohne entsprechende Vorbereitungen die Verfügbarkeit der Systeme gefährden und den laufenden Betrieb stören, während ein Test in einer Staging-Umgebung möglicherweise nicht die realen Bedingungen widerspiegelt.

Schritt 7: Testzugang und Berechtigungen

Stellen Sie sicher, dass der Zugang zu den Testsystemen und die entsprechenden Berechtigungen klar definiert sind, um einen reibungslosen Ablauf des Penetrationstests zu gewährleisten.

- Netzwerk-Zugang: Geben Sie an, wie die Tester auf das Netzwerk zugreifen werden, z. B. über VPN oder spezielle Benutzerkonten.

- Bereitgestellte Anmeldeinformationen: Sorgen Sie dafür, dass geeignete Benutzerkonten für den Test bereitgestellt werden, einschließlich administrativer und benutzerdefinierter Zugriffsrechte.

- Firewall- und WAF-Anpassungen: Stellen Sie sicher, dass die IP-Adressen der Tester in Ihrer Firewall oder Web Application Firewall (WAF) als zulässig eingestuft sind, um unerwartete Blockierungen während des Tests zu vermeiden.

- Systeme von Drittanbietern: Wenn die getesteten Systeme von Dritten gehostet werden, stellen Sie sicher, dass eine schriftliche Genehmigung für die Durchführung des Penetrationstests im vorgesehenen Zeitraum eingeholt wird.

Risiken bei Nichteinhaltung:

Das Versäumnis, klare Vorgaben zu Testzugängen und Berechtigungen festzulegen, kann zu erheblichen Problemen während des Penetrationstests führen. Ohne festgelegte Zugangswege könnte es den Testern unmöglich sein, auf die notwendigen Systeme zuzugreifen, was zu unvollständigen Ergebnissen führt. Unzureichend bereitgestellte Anmeldeinformationen können dazu führen, dass Tester auf Systemebenen arbeiten, die nicht den gewünschten Sicherheitsanforderungen entsprechen, was die Validität der Testergebnisse beeinträchtigt. Zudem könnte das Fehlen entsprechender Anpassungen in der Firewall oder WAF dazu führen, dass Tester während des Tests blockiert werden, was die Durchführung erheblich stören kann. Schließlich kann das Fehlen einer schriftlichen Genehmigung für Systeme von Drittanbietern rechtliche und vertragliche Konsequenzen nach sich ziehen und den Test illegal machen, was das Unternehmen in ein rechtliches Dilemma bringen könnte.

Schritt 8: Vorbereiten von Webanwendungen und -diensten

Bereiten Sie die Webanwendungen und -dienste gründlich vor, um die Effektivität des Penetrationstests zu maximieren.

- Benutzerkonten: Stellen Sie für jede relevante Rolle mindestens zwei Benutzerkonten bereit (z. B. für normale Benutzer und Administratoren), um die Eskalation von Rechten umfassend zu testen.

- Administrativer Zugang: Vergewissern Sie sich, dass ein administratives Konto für die Tests zur Verfügung steht, um die vollständige Funktionalität der Anwendungen zu überprüfen.

- Testumgebung: Bestätigen Sie, ob der Test in der Produktionsumgebung oder in einer Testumgebung durchgeführt wird und ob das Testteam exklusiven Zugriff auf die benötigten Ressourcen hat.

- Webdienste: Stellen Sie Projektdateien für SOAP UI oder Postman zur Verfügung oder zumindest Beispiele für gültige Dienstanforderungen (HTTP), um den Testern den Zugriff auf die Webdienste zu erleichtern.

Risiken bei Nichteinhaltung:

Das Versäumnis, die Webanwendungen und -dienste angemessen vorzubereiten, kann die Effektivität des Penetrationstests erheblich beeinträchtigen. Ohne ausreichend Benutzerkonten könnte die Analyse der Rechteeskalation unvollständig sein, was dazu führen kann, dass potenzielle Sicherheitsanfälligkeiten nicht erkannt werden. Fehlt ein administratives Konto, kann es den Testern unmöglich sein, kritische Funktionen und Sicherheitsmaßnahmen der Anwendung zu überprüfen, was die Validität der Testergebnisse gefährdet. Die Durchführung des Tests in einer Produktionsumgebung ohne angemessene Isolation kann zu unerwarteten Störungen im Betrieb führen. Schließlich können unzureichende Informationen über Webdienste dazu führen, dass Tester nicht in der Lage sind, die Dienste effizient zu analysieren, was die Qualität und Aussagekraft der Testergebnisse mindern kann. Dies könnte letztlich das Vertrauen in die Sicherheit der Webanwendungen und -dienste des Unternehmens untergraben.

Schritt 9: Festlegung zeitlicher Einschränkungen und Kommunikationsstrategien

Definieren Sie alle zeitlichen Einschränkungen für den Penetrationstest, um sicherzustellen, dass der Test reibungslos abläuft und potenzielle Störungen minimiert werden.

- Zeitliche Einschränkungen: Legen Sie die Geschäftszeiten und geplante Ausfallzeiten fest, innerhalb derer der Test durchgeführt werden darf.

- Notfallkontakte: Benennen Sie zwei Notfallkontakte (einen Haupt- und einen Ersatzkontakt), die während des Tests rund um die Uhr erreichbar sind, um im Bedarfsfall sofortige Unterstützung zu gewährleisten.

- Sicherer Kommunikationskanal: Richten Sie einen sicheren Kommunikationskanal ein, der den Austausch von Test-Updates und sensiblen Informationen ermöglicht, um die Vertraulichkeit zu wahren.

- Aktualisierungsfrequenz: Legen Sie fest, wie oft und in welchem Format das Testteam Fortschrittsberichte über den Test bereitstellen soll, um eine transparente Kommunikation sicherzustellen.

Risiken bei Nichteinhaltung:

Das Versäumnis, zeitliche Einschränkungen und Kommunikationsstrategien klar zu definieren, kann zu erheblichen Problemen während des Penetrationstests führen. Unklare Zeitrahmen können dazu führen, dass Tests zu ungünstigen Zeiten durchgeführt werden, was den Geschäftsbetrieb stören und zu unerwarteten Ausfallzeiten führen kann. Fehlende Notfallkontakte könnten im Krisenfall zu Verzögerungen bei der Problemlösung führen, was potenzielle Sicherheitsvorfälle verschärfen kann. Darüber hinaus kann der Einsatz unsicherer Kommunikationskanäle das Risiko von Datenlecks erhöhen und die Integrität sensibler Informationen gefährden. Ohne regelmäßige Fortschrittsberichte besteht die Gefahr, dass Stakeholder nicht über den Status des Tests informiert sind, was das Vertrauen in den Testprozess untergraben und die Reaktionsfähigkeit auf auftretende Probleme verringern kann.

Schritt 10: Überprüfen und Abschließen der Rules of Engagement

Definieren Sie die „Rules of Engagement“ (RoE) für den Penetrationstest, um sicherzustellen, dass alle Beteiligten klare Richtlinien haben und kritische Probleme angemessen behandelt werden.

- Handlungsanweisungen bei kritischen Problemen: Legen Sie fest, wie die Tester bei der Entdeckung kritischer Sicherheitsprobleme vorgehen sollen, beispielsweise durch sofortige Benachrichtigung der verantwortlichen Ansprechpartner.

- Verwendung von Exploit-Code: Stellen Sie sicher, dass ausschließlich stabiler und bewährter Exploit-Code während des Tests verwendet wird, um unerwünschte Auswirkungen auf die Systeme zu vermeiden.

- Umgang mit sensiblen Daten: Falls sensible Daten entdeckt werden, müssen die Tester darauf achten, nur so viele Informationen zu extrahieren, wie unbedingt erforderlich sind, um das Risiko zu demonstrieren, ohne die Vertraulichkeit der Daten zu gefährden.

- Dokumentation von Ausnahmen: Halten Sie alle Ausnahmen von den standardmäßigen Einsatzregeln schriftlich fest, um Missverständnisse zu vermeiden und den Test transparent zu gestalten.

Risiken bei Nichteinhaltung:

Das Versäumnis, die Rules of Engagement ordnungsgemäß zu überprüfen und abzuschließen, kann zu schwerwiegenden Konsequenzen führen. Wenn nicht klar definiert ist, wie kritische Probleme behandelt werden sollen, besteht die Gefahr, dass Sicherheitsvorfälle nicht rechtzeitig gemeldet werden, was zu einer eskalierenden Bedrohung führen kann. Der Einsatz von instabilem Exploit-Code könnte potenziell Systeme destabilisieren oder zu Ausfällen führen, was den Geschäftsbetrieb beeinträchtigen kann. Unzureichender Umgang mit sensiblen Daten könnte zu Datenschutzverletzungen führen, die nicht nur rechtliche Konsequenzen nach sich ziehen, sondern auch das Vertrauen der Kunden und Stakeholder gefährden. Schließlich kann die fehlende Dokumentation von Ausnahmen zu Verwirrung und Uneinheitlichkeit im Testprozess führen, was die Qualität und Glaubwürdigkeit der Testergebnisse negativ beeinflusst.