Phishing ist heute eine der beliebtesten Angriffsmethoden unter Cyberkriminellen – wenn nicht sogar die beliebteste. Das liegt daran, dass die Opfer häufig Menschen sind, die weniger technikaffin sind. Aber auch technisch versierte Personen können betroffen sein, wenn sie nicht ausreichend sensibilisiert sind.

Man stellt sich ein Phishing-Setup oft als aufwendig vor. Doch das muss nicht unbedingt der Fall sein. In diesem Tutorial zeige ich dir, wie du mit ErisPhisher, einem Phishing-Framework, innerhalb von Minuten ein einsatzbereites Phishing-Setup erstellst, das es einem Angreifer ermöglicht, Anmeldedaten abzugreifen.

Disclaimer: Alle Tutorials auf cyberphinix.de dienen ausschließlich Informations- und Bildungszwecken. Wir vertrauen darauf, dass du dieses Wissen nicht für bösartige Absichten nutzt. Es ist wichtig, Angriffe zu kennen, um sie effektiv abwehren zu können. Ethisches Handeln steht an erster Stelle und sollte auch dir wichtig sein. Bitte beachte, dass der Einsatz von Ethical Hacking Methoden ohne Erlaubnis strafbar ist und im schlimmsten Fall eine Gefängnisstrafe nach sich ziehen kann. Nutze dieses Wissen, um die Welt sicherer zu machen – und nicht andersherum!

Anleitung - Out of the Box

Im ersten Schritt zeige ich dir, wie du ErisPhisher direkt nutzen kannst. Dabei solltest du beachten, dass die mitgelieferten Templates für Login-Seiten, wie beispielsweise Google, möglicherweise nicht auf dem neuesten Stand sind. Dies kann die Effektivität eines Phishing-Angriffs beeinträchtigen, wenn die Vorlage nicht mehr den aktuellen Layouts entspricht. Im nächsten Kapitel erkläre ich dir jedoch, wie du ganz einfach aktuelle Templates integrieren kannst, um sicherzustellen, dass dein Setup so realistisch und wirkungsvoll wie möglich ist.

Bevor wir jedoch mit der Einrichtung beginnen, müssen wir ErisPhisher aus dem entsprechenden Repository klonen und in das neu erstellte Verzeichnis wechseln. Dies bildet die Grundlage für alle weiteren Schritte und ermöglicht dir, die volle Funktionalität des Frameworks zu nutzen.

git clone https://github.com/k4itrun/ErisPhisher && cd ErisPhisherUm ErisPhisher anzuwenden, musst du an dieser Stelle folgenden Befehl ausführen:

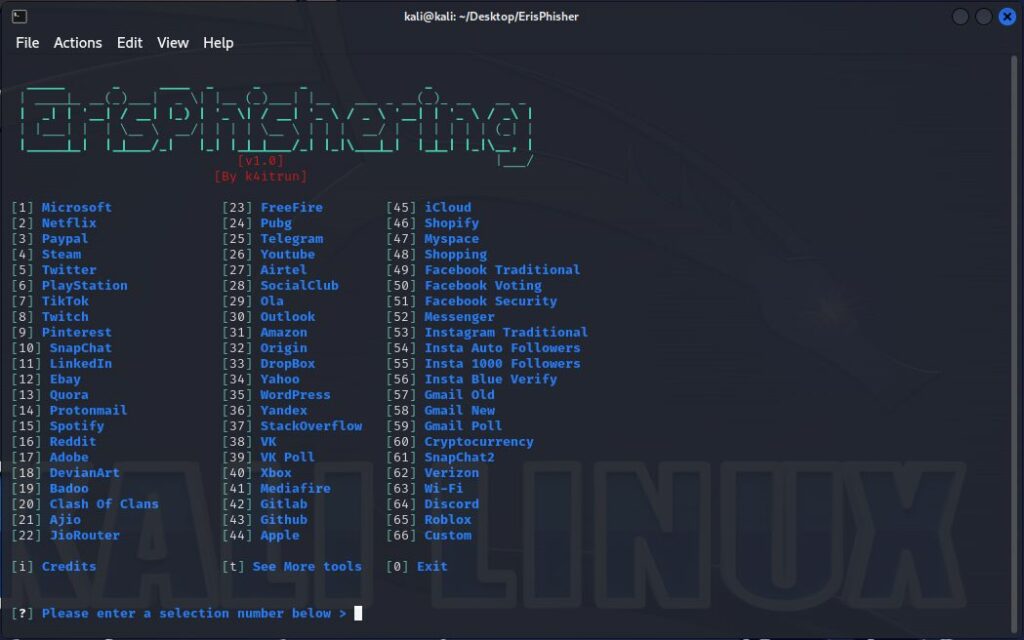

sudo /eris.shSobald ErisPhisher erfolgreich gestartet wurde, stehen dir mehrere vorgefertigte Templates zur Verfügung, die direkt verwendet werden können. Es ist jedoch wichtig zu beachten, dass die enthaltenen Login-Seiten möglicherweise nicht auf dem neuesten Stand sind und daher an aktuelle Anforderungen angepasst werden sollten. Dies kann notwendig sein, um eine höhere Erfolgsquote bei deinem Phishing-Setup zu erzielen. Der folgende Screenshot zeigt, wie die Benutzeroberfläche von ErisPhisher nach dem Start aussieht:

Angenommen, du möchtest einen Angriff auf einen YouTube-Kanal starten. In diesem Fall musst du in der Konsole die Nummer 26 eingeben. Sobald dies geschehen ist, führt das Skript automatisch alle notwendigen Schritte aus, um eine Phishing-Seite zu erstellen, die sofort einsatzbereit ist.

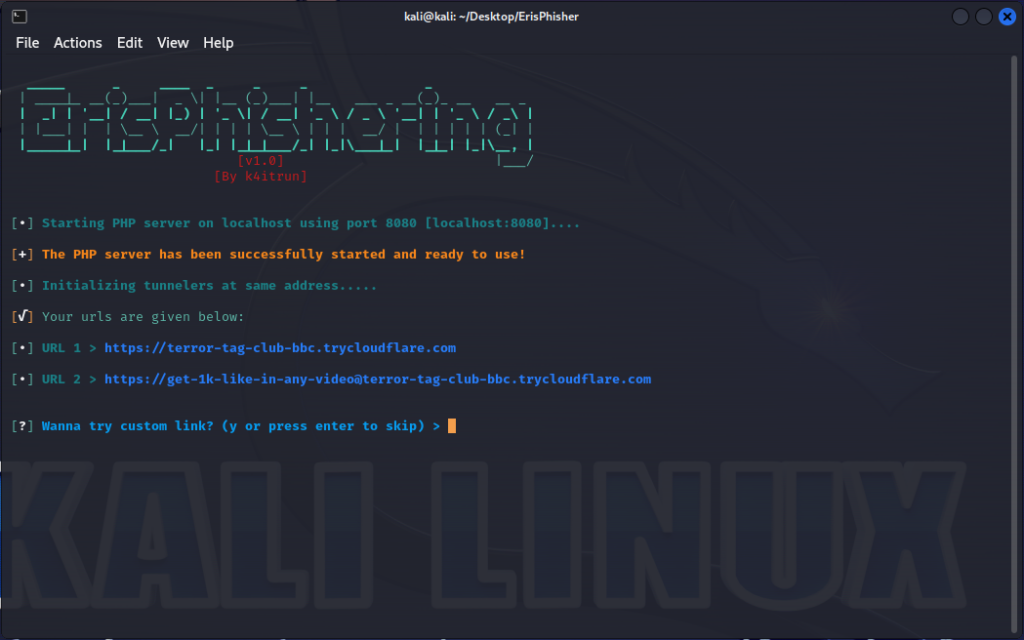

Für einen realen Angriff ist die standardmäßig generierte URL zwar leicht als verdächtig zu erkennen, doch das Skript bietet die Möglichkeit, benutzerdefinierte Links zu erstellen. Statt einer auffälligen URL wie https://terror-tag-club-bbc.trycloudflare.com könntest du beispielsweise eine URL wie login.y0utube.com verwenden, vorausgesetzt, du besitzt die Domain y0utube.com. Dies erhöht die Glaubwürdigkeit der Phishing-Seite erheblich und kann die Erfolgsquote des Angriffs steigern.

In diesem Beispiel wird kein individueller Link generiert, und der Schritt wird durch das Drücken der Enter-Taste übersprungen. ErisPhisher wartet nun darauf, dass das Opfer eine Eingabe tätigt und diese bestätigt.

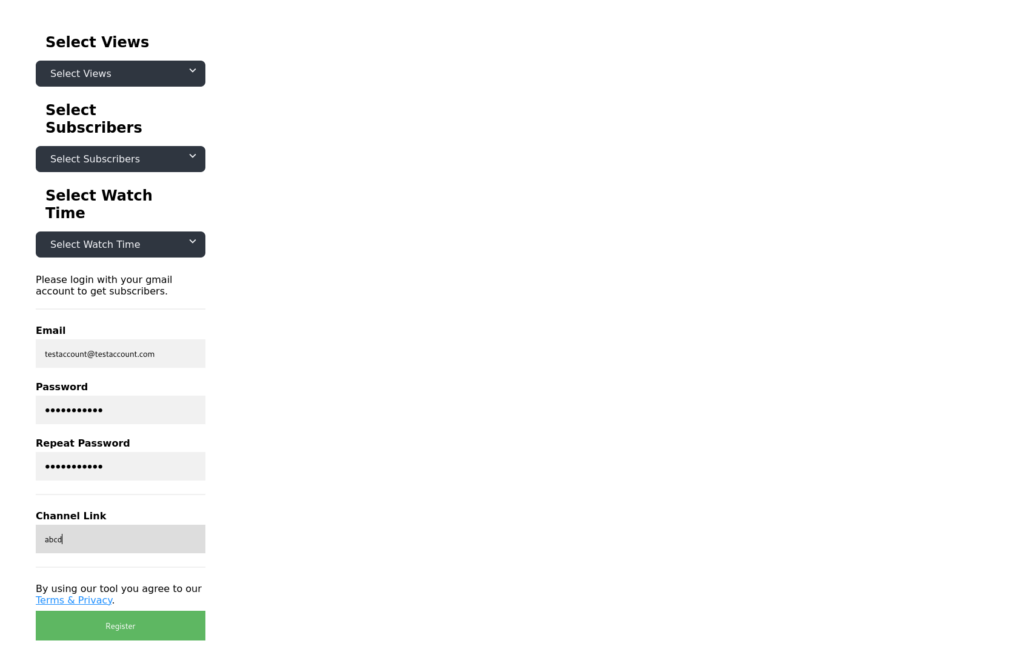

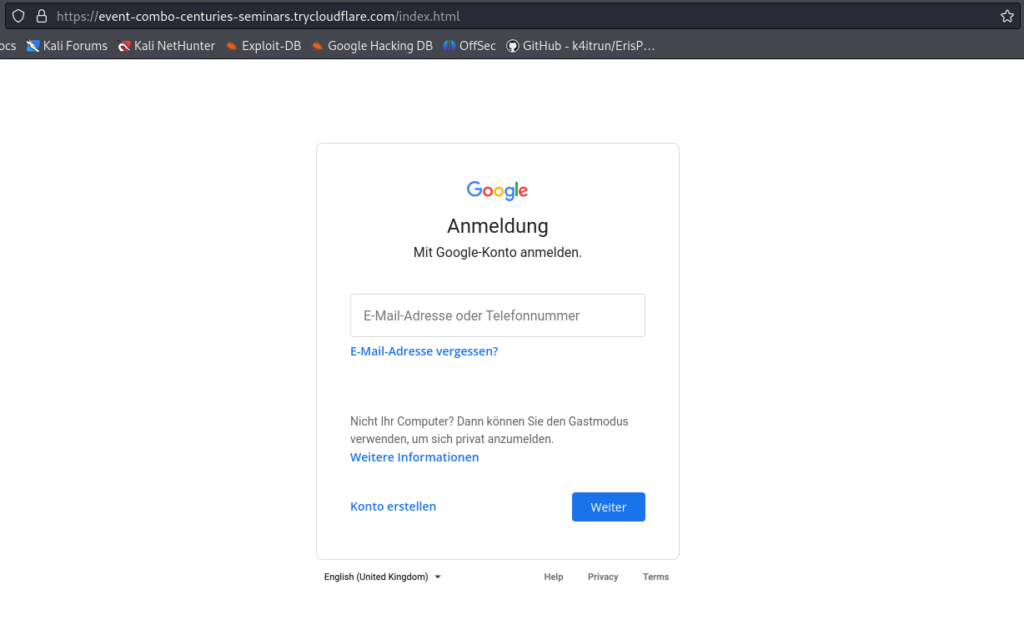

Um den Prozess zu simulieren, gehen wir davon aus, dass das Opfer auf den Link klickt und nicht erkennt, dass es sich um eine Phishing-Seite handelt. Dazu öffnen wir die generierte URL in einem beliebigen Browser. Der folgende Screenshot zeigt die von ErisPhisher bereitgestellte Phishing-Seite. Auch wenn das Design der Seite nicht besonders ansprechend ist, veranschaulicht es das grundlegende Prinzip des Angriffs. Es ist wichtig zu betonen, dass in einem realen Szenario die Qualität und Authentizität des Designs entscheidend für den Erfolg des Angriffs sind.

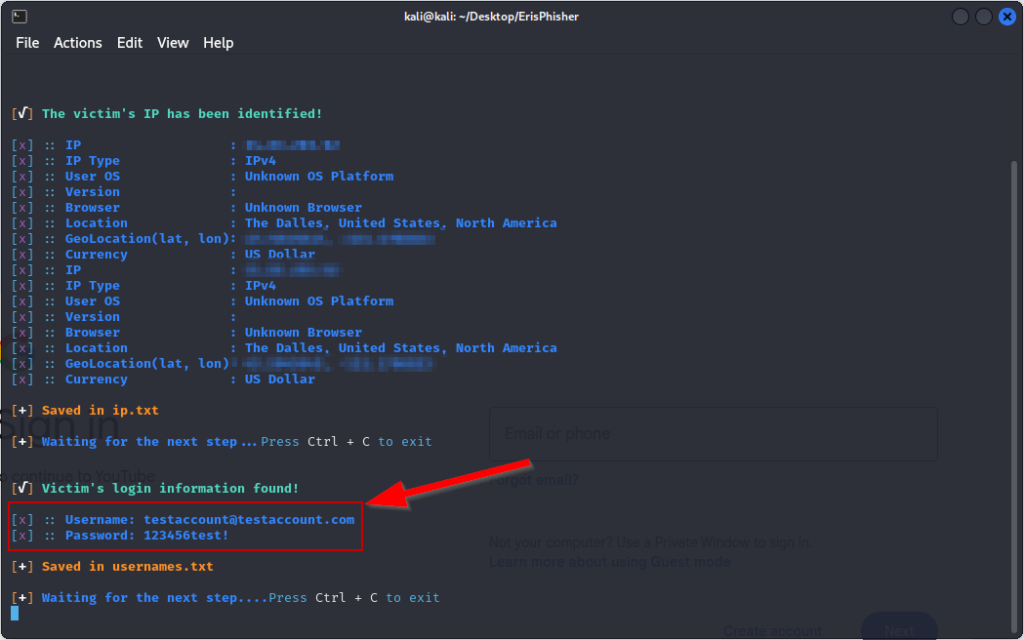

Angenommen, das Opfer gibt seine YouTube-Anmeldedaten ein und sendet diese ab. Diese Daten werden anschließend nicht an YouTube oder einen anderen vertrauenswürdigen Empfänger weitergeleitet, sondern an unser Tool übertragen, wie im nächsten Screenshot zu sehen ist.

Anstatt in sichere Hände zu gelangen, landen die eingegebenen Zugangsdaten direkt in unserer ErisPhisher-Konsole, wo sie vom Angreifer eingesehen und missbraucht werden können. Dieses Beispiel zeigt, wie effektiv eine gut vorbereitete Phishing-Seite sein kann, wenn das Opfer die Täuschung nicht bemerkt.

So einfach kann es gehen! Nachdem die Benutzerdaten erfasst wurden, sind sie dem Angreifer nun bekannt. Dieser kann die gestohlenen Anmeldedaten nicht nur für den Zugriff auf den YouTube-Account nutzen, sondern auch versuchen, sich bei anderen Plattformen einzuloggen, wie beispielsweise Facebook, Gmail, Outlook oder sogar beruflichen E-Mail-Konten.

Die Wiederverwendbarkeit solcher Daten auf verschiedenen Plattformen stellt ein erhebliches Risiko dar, da viele Nutzer ihre Zugangsdaten möglicherweise für mehrere Dienste verwenden. Dies erhöht die Chancen des Angreifers, auf weitere Konten und möglicherweise vertrauliche Informationen zuzugreifen. Es ist daher von entscheidender Bedeutung, starke, einzigartige Passwörter für jede Plattform zu verwenden und bei Verdacht auf einen Sicherheitsvorfall sofortige Maßnahmen zu ergreifen.

Aber...

Auch wenn der Angreifer nun im Besitz von Benutzername und Passwort ist, könnte eine aktivierte Zwei-Faktor-Authentifizierung (2FA) zusätzliche Hürden darstellen. Um diese zu umgehen, ist es wichtig, den Angriff zum richtigen Zeitpunkt durchzuführen und sicherzustellen, dass der Angreifer bereit ist, sich einzuloggen, bevor das Opfer den Authentifizierungsprozess abschließt. In einem solchen Fall könnte das Opfer den Angriff möglicherweise als eigenen erfolgreichen Login interpretieren.

Die Rolle von Awareness und Unachtsamkeit darf nicht unterschätzt werden. Falls keine Zwei-Faktor-Authentifizierung aktiv ist, wird es für den Angreifer erheblich einfacher, Zugriff auf das Konto zu erhalten. Eine gut implementierte 2FA stellt eine wichtige zusätzliche Sicherheitsebene dar und kann den Angriff erheblich erschweren, da der Angreifer zusätzlich zu den Anmeldedaten auch den zweiten Authentifizierungsschritt überwinden müsste.

Anleitung - Erweiterte Verwendung

Eigene Seite verwenden

Wie im ersten Screenshot oben dargestellt, ermöglicht die Eingabe der Zahl 66 die Erstellung einer benutzerdefinierten Phishing-Seite. Bei der Gestaltung dieser Seite kannst du dich an den vorhandenen Templates orientieren, die im zphisher-Repository verfügbar sind. Um dies erfolgreich umzusetzen, sind Kenntnisse in der Webentwicklung mit PHP erforderlich.

Im folgenden Beispiel demonstriere ich, wie ich die Google-Login-Seite repliziert und entsprechend modifiziert habe, sodass beim Login sowohl Benutzername als auch Passwort erfasst werden. Dieses Vorgehen zeigt, wie durch Anpassungen an den bestehenden Templates eine gezielte Phishing-Seite erstellt werden kann, die spezifisch für den gewünschten Angriff konzipiert ist.

URL maskieren

Wenn du den Aufwand für die Verwendung einer individuellen Domain vermeiden möchtest, kannst du stattdessen Online-Link-Shortener nutzen, um die URL zu maskieren. Diese Technik verschleiert die tatsächliche Zieladresse, sodass das Opfer auf den ersten Blick nicht erkennen kann, welche Website hinter dem Link steckt. Je nach Awareness-Level des Opfers kann dies entweder erfolgreich sein oder nicht.

Diese Methode wird häufig in Phishing-Simulationen innerhalb von Organisationen eingesetzt, um das Bewusstsein der Mitarbeiter für Sicherheitsrisiken zu schärfen. In solchen Fällen wird lediglich überprüft, ob jemand auf den Link geklickt hat. Es werden keine Daten abgegriffen, da dies illegal wäre und gegen Datenschutzrichtlinien verstoßen würde.

Ein Beispiel für einen Link-Shortener, den du nutzen kannst, ist https://free-url-shortener.rb.gy/. Mit diesem Dienst kannst du nicht nur die URL kürzen, sondern auch nachverfolgen, wer auf den Link geklickt hat und wann dies geschehen ist. Dies ermöglicht eine effektive Überwachung und Analyse im Rahmen von Schulungsmaßnahmen.

Zusammenfassung

In diesem Tutorial habe ich dir demonstriert, wie einfach es sein kann, einen realitätsnahen Phishingangriff zu starten. Das Ziel war, dir zu verdeutlichen, dass solche Angriffe schnell durchgeführt werden können und dass dabei frei verfügbare Werkzeuge genutzt werden. Es ist jedoch wichtig zu beachten, dass das Vorgehen auch einige Schwächen aufweist, die ein Angreifer beheben muss, wie zum Beispiel die Verschleierung der IP-Adresse.

Nun weißt du, wie ein Phishingangriff aufgebaut ist, und bist besser darauf vorbereitet, entsprechende Gegenmaßnahmen zu ergreifen. Ich hoffe, dass du auch erkennst, wie wichtig es ist, gekürzten URLs kritisch gegenüberzustehen und immer die tatsächliche Zieladresse zu überprüfen, bevor du deine Benutzerdaten eingibst.

Falls du als Ethical Hacker tätig bist, könntest du deine Templates so modifizieren, dass keine Passwörter oder E-Mail-Adressen erfasst werden. Auf diese Weise könntest du lediglich überprüfen, wie viele Benutzer in deiner Organisation auf den Link geklickt haben. Beachte jedoch, dass du für solche Tests unbedingt eine schriftliche Genehmigung benötigst. Diese Art der Überprüfung wird als Phishing-Simulation bezeichnet und dient ausschließlich dem Zweck der Sensibilisierung und Schulung der Mitarbeiter.