Die Norm ISO/SAE 21434, auch bekannt als „Road Vehicles – Cybersecurity Engineering“, ist eine internationale Norm, die von der International Organization for Standardization (ISO) und der Society of Automotive Engineers (SAE) entwickelt wurde. Ab Juli 2024 ist sie ein verbindlicher Rahmen für das Cybersicherheitsmanagement in der Automobilindustrie. Diese Norm enthält umfassende Anforderungen für die Konzeption und Entwicklung sicherer Straßenfahrzeuge und Systeme, wobei der Schwerpunkt auf dem Schutz vor Cyber-Bedrohungen liegt.

Die wichtigsten Punkte der ISO 21434

Das Hauptziel von ISO/SAE 21434 besteht darin, die Cybersicherheit von Straßenfahrzeugen zu gewährleisten, indem potenzielle Bedrohungen durch Cyberangriffe behandelt werden. Die Norm umreißt bewährte Verfahren für die Konzeption, Implementierung und Verwaltung sicherer Fahrzeugsysteme während ihres gesamten Lebenszyklus. Sie bietet Leitlinien für die Identifizierung und Bewältigung von Cybersicherheitsrisiken sowie für die Überwachung und Aufrechterhaltung der Sicherheit von Fahrzeugsystemen. Durch die Einhaltung dieser Richtlinien können Organisationen das Risiko von Cyberangriffen wirksam mindern und die Integrität von Fahrzeugsystemen schützen.

Die wichtigsten Aspekte der ISO 21434 lassen sich wie folgt zusammenfassen:

Organizational Cyber Security Management

Zur Stärkung des geforderten Cybersicherheits-Managementsystems (CSMS) schreibt die ISO 21434 die Umsetzung geeigneter Maßnahmen auf organisatorischer Ebene vor, wie die Förderung einer Sicherheitskultur und die Integration von Sicherheitsprozessen in die bestehende Organisationsstruktur. Die richtige Integration des CSMS in die Organisation ist von entscheidender Bedeutung. Geschieht dies nicht, kann es zu Problemen bei der Umsetzung des CSMS auf Projektebene kommen, was zu vermeidbaren Kosten und Ineffizienzen führt.

Project Dependent Cyber Security Management

Um ein effektives Cybersicherheitsmanagement innerhalb von Projekten zu etablieren, muss eine Vielzahl von Anforderungen erfüllt werden, um eine ordnungsgemäße Projektaufsicht zu gewährleisten. Dazu gehören die Dokumentation der Zuständigkeiten der relevanten Projektrollen und die Durchführung einer gründlichen Planung, um sicherzustellen, dass das CSMS im Einklang mit den etablierten Prozessen implementiert wird. Darüber hinaus sind die Planung von Cybersicherheitsbewertungen und die Erstellung eines Cybersicherheitsnachweises – die für jede Systemfreigabe, die eine Straßenfreigabe beinhaltet, erforderlich sind – von wesentlicher Bedeutung, um die Sicherheit der Steuergeräte nachzuweisen.

Distributed Cyber Security Activities

Zusätzlich zu den organisatorischen und projektspezifischen Verantwortlichkeiten müssen Überlegungen zur Cybersicherheit auch in die Vertriebs-, Beschaffungs- und Ressourcenplanung integriert werden. So muss die Vertriebsabteilung beispielsweise die Dauer der Cybersicherheitswartung festlegen, die dem OEM angeboten werden soll, was in einem Vertrag formalisiert werden sollte. In ähnlicher Weise muss die Beschaffungsabteilung sicherstellen, dass sowohl unternehmensübergreifende als auch projektspezifische Anforderungen erfüllt werden. So muss die Beschaffungsabteilung beispielsweise sicherstellen, dass sich die Lieferanten verpflichten, Informationen über Schwachstellen und Schwachstellen für die nächsten 15 Jahre bereitzustellen. Diese Aufgaben sind entscheidend und dürfen nicht übersehen werden. Auch wenn sie auf den ersten Blick keinen Bezug zu einzelnen Projekten zu haben scheinen, kann ihre Vernachlässigung langfristig erhebliche Folgen haben. Wenn beispielsweise Lieferanten nach fünf Jahren keine Schwachstellen mehr melden, könnte dies zu negativer Presseberichterstattung führen und den Ruf des Unternehmens schädigen.

Continuous Cyber Security Activities

Dieser Punkt lässt sich als Überwachung der Cybersicherheit und Schwachstellenmanagement zusammenfassen. Unternehmen, die der ISO 21434 unterliegen, sollten kontinuierliche Cybersicherheitsmaßnahmen anstreben, da ein Produkt, das zu einem bestimmten Zeitpunkt sicher ist, im Laufe der Zeit dennoch Schwachstellen aufweisen kann. Täglich werden neue Schwachstellen entdeckt, und es ist nur eine Frage der Zeit, bis sie in jedem Produkt auftauchen. Diese Probleme müssen über die Entwicklungsphase hinaus behoben werden, sonst riskiert das Unternehmen im Falle eines Vorfalls die rechtliche Haftung. Im schlimmsten Fall könnte dies vor Gericht als vorsätzliche Fahrlässigkeit gewertet werden, da es unverantwortlich ist, von einer 100%igen Sicherheit auszugehen. Aus diesem Grund schreibt die ISO 21434 eine kontinuierliche Produktüberwachung und ein Schwachstellenmanagement vor.

Threat Analysis and Risk Assessment (TARA)

Die Bedrohungsanalyse (Threat Assessment and Risk Analysis, TARA) folgt einem Asset-bezogenen Ansatz, bei dem zunächst die Assets und deren Schutzbedarf ermittelt werden, gefolgt von einer Bewertung der damit verbundenen Risiken. Auf der Grundlage dieser Risiken müssen Entscheidungen über Strategien zur Risikominderung getroffen werden – ob das Risiko vermieden, verringert, geteilt oder beibehalten werden soll – und entsprechende Maßnahmen festgelegt werden. TARA ist der Eckpfeiler des gesamten Cybersicherheits-Managementsystems (CSMS), weshalb diesem Prozess besondere Aufmerksamkeit gewidmet werden muss. Je gründlicher und genauer die TARA ist, desto effektiver sind die daraus resultierenden Maßnahmen zur Risikominderung.

Concept Phase

Nach der Bedrohungsanalyse (Threat Assessment and Risk Analysis, TARA) ist die Konzeptphase die wichtigste technische Komponente des Cybersicherheitsprozesses gemäß ISO 21434. In dieser Phase werden die in der TARA ermittelten Maßnahmen definiert. Wenn die Anforderungen in dieser Phase nicht klar spezifiziert sind, können sie nicht genau abgeleitet, verifiziert oder validiert werden. Das Cybersicherheitskonzept beginnt auf der Systemebene, und es ist von entscheidender Bedeutung sicherzustellen, dass nur Anforderungen auf Systemebene gemäß den etablierten Grundsätzen der Anforderungsspezifikation spezifiziert werden. Geschieht dies nicht, wird das Testen von Maßnahmen auf Systemebene behindert, was ihre Wirksamkeit beeinträchtigt und die Sicherheitsrisiken erhöht. Außerdem wirkt sich dieses Versäumnis auf andere Bereiche wie Software und Hardware aus, da diese nicht in der Lage sind, ihre spezifischen Anforderungen genau abzuleiten. Folglich kann es für Softwareentwickler schwierig sein, vollständige Lösungen zu implementieren, was zu ineffektiven Tests und unvollständiger Validierung der Maßnahmen führt.

Product Development Phase

Diese Phase umfasst die Erstellung eines Gegenentwurfs sowie die Entwicklung und Überprüfung/Validierung der festgelegten Anforderungen. Es ist wichtig, den Umfang der Cybersicherheitsanforderungen messbar zu machen, damit der Cybersicherheitsverantwortliche bei der Erstellung seines Sicherheitsnachweises die Wirksamkeit der Maßnahmen bewerten kann. Der Erfolg dieser Phase hängt in hohem Maße von der Qualität der Anforderungsspezifikation ab; je genauer und umfassender die Anforderungen sind, desto effektiver werden der Entwicklungsprozess und die daraus resultierenden Sicherheitsergebnisse sein.

Post-Development Phase

In der Phase nach der Entwicklung ist es wichtig, Verfahren für den Umgang mit Sicherheitsvorfällen festzulegen. Oft wird das Projektteam in dieser Phase aufgelöst, so dass keine Mitarbeiter mehr zur Verfügung stehen, die sich um mögliche Zwischenfälle kümmern können. Daher muss das Unternehmen geeignete Verfahren festlegen, um eine wirksame Reaktion auf Vorfälle zu gewährleisten.

Neben dem Vorfallmanagement ist auch die Produktionseffizienz von entscheidender Bedeutung. In der Automobilindustrie kann schon eine einzige Sekunde Verzögerung bis zu 10.000 Euro kosten, während die Einsparung von nur einer Sekunde die Rentabilität erheblich steigern kann. Während der Produktion müssen Cybersicherheitsmaßnahmen umgesetzt werden, wie z. B. die Einspeisung von Schlüsselmaterial in Steuergeräte und die Konfiguration von Einstellungen (z. B. die Deaktivierung von JTAG).

Auch die Außerbetriebnahme eines Steuergeräts ist von entscheidender Bedeutung. Es ist wichtig zu bestimmen, ob personenbezogene Daten gelöscht werden müssen und ob Informationen, die offengelegt werden, die Sicherheit einer ganzen Flotte gefährden könnten.

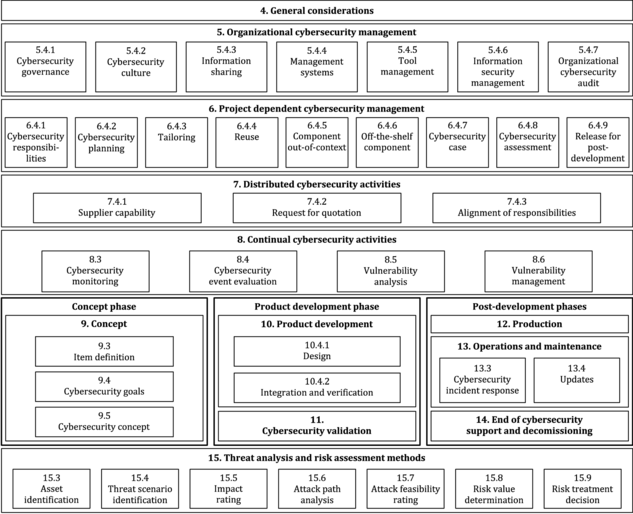

Eine genauere Darstellung der ISO 21434

Da das V-Modell in der Automobilindustrie für die Einhaltung von ASPICE vorgeschrieben ist, habe ich dieses Diagramm verwendet, um die verschiedenen Abschnitte von ISO 21434 realistisch darzustellen. Die Aufgaben des Cybersicherheitsmanagements auf der Organisationsebene sind übergreifend und gelten für alle Projekte, was ihre praktische Umsetzung widerspiegelt. Diese Aufgaben sind im oberen Teil des Diagramms angeordnet. Die projektspezifischen Aufgaben des Cybersicherheitsmanagements und des Überwachungs-/Schwachstellenmanagements erstrecken sich über die gesamte Projektlaufzeit und darüber hinaus, so dass sie auf der rechten Seite parallel zu den projektbezogenen Aktivitäten dargestellt sind. Die projektspezifischen Aufgaben sind auf der linken Seite in der entsprechenden Reihenfolge aufgeführt.

Problem mit ISO 21434

Die Norm wird oft kritisiert, weil sie zu vage ist und einen großen Spielraum für Interpretationen lässt, der ausgenutzt werden kann. Die Auslegung der Norm hängt von den einzelnen Verantwortlichen, ihrem Fachwissen und ihren Zielen ab. Diese Variabilität kann zu einer Checkbox-Mentalität führen, die die Qualität des Sicherheitsprozesses beeinträchtigen kann. Eine präzisere Spezifikation wäre wünschenswert, um eine einheitliche Qualität und Sicherheit in der gesamten Automobilindustrie zu gewährleisten. Derzeit interpretiert und implementiert jedes Unternehmen die Norm auf der Grundlage des Verständnisses der Verantwortlichen, was nicht immer zu optimalen Ergebnissen führt.

Praktische Umsetzung der ISO/SAE 21434: Herausforderungen und Lösungsansätze

Die Einführung der ISO/SAE 21434 ist mehr als ein reines Compliance-Thema – sie erfordert eine tiefgreifende Auseinandersetzung mit bestehenden Prozessen, Strukturen und Verantwortlichkeiten. In diesem Kapitel beleuchten wir zentrale Aspekte der Umsetzung in der Praxis und zeigen auf, wie Organisationen die Anforderungen effektiv integrieren können.

1. Integration in bestehende Prozesse

Die Norm fordert, dass Cybersecurity-Aspekte systematisch in den gesamten Produktlebenszyklus eingebettet werden. Das bedeutet, dass von der Konzeptphase über Entwicklung und Produktion bis hin zum Betrieb und zur Stilllegung Sicherheitsanforderungen berücksichtigt werden müssen.

Typische Maßnahmen:

- Anpassung von Entwicklungsmodellen (z. B. V-Modell, Agile) um Security-Aktivitäten

- Ergänzung bestehender Anforderungsmanagementsysteme um Security-spezifische Inhalte

- Verankerung von Cybersecurity-Checks in Meilenstein-Gates

2. Rollen, Verantwortlichkeiten und Awareness

Die Norm legt großen Wert auf klare Verantwortlichkeiten. Organisationen müssen neue Rollen definieren, bestehende schärfen und Mitarbeitende entsprechend schulen.

Typische Maßnahmen:

- Einführung einer „Cybersecurity-Verantwortlichen“-Rolle auf Projektebene

- Schulungsprogramme zu Automotive Cybersecurity für Entwicklung, Einkauf, QM etc.

- Aufbau einer Security-Kultur, die Risiken offen anspricht und dokumentiert

3. Risikobasierter Ansatz

Ein zentrales Prinzip der ISO/SAE 21434 ist der risikobasierte Ansatz. Sicherheitsziele werden aus potenziellen Bedrohungen und Schwachstellen abgeleitet.

Typische Maßnahmen:

- Durchführung von Threat & Risk Assessments (TARA)

- Bewertung von Risiken auf Komponenten- und Systemebene

- Dokumentation von Sicherheitsmaßnahmen und deren Wirksamkeit

4. Toolunterstützung und Dokumentation

Die Norm verlangt eine umfassende Dokumentation – von der Risikoanalyse bis zur Wirksamkeitsprüfung. Ohne geeignete Tools ist dies kaum effizient zu realisieren.

Typische Maßnahmen:

- Nutzung von Application Lifecycle Management (ALM)-Tools mit Security-Modulen

- Einführung von Security Case Templates

- Traceability von Anforderungen, Risiken und Maßnahmen

5. Zusammenarbeit mit Partnern und Lieferanten

Cybersecurity ist eine systemübergreifende Aufgabe. Die Norm fordert, dass auch die Lieferkette eingebunden wird – insbesondere in Form von Sicherheitsanforderungen und Auditierungen.

Typische Maßnahmen:

- Aufnahme von Security-Anforderungen in Lieferantenverträge

- Gemeinsame Risikoanalysen und Schnittstellenbewertungen

- Security-Freigaben im Rahmen der Qualitätssicherung

Fazit

Zusammenfassend lässt sich sagen, dass die ISO 21434 einen entscheidenden Standard für die Cybersicherheit in der Automobilindustrie setzt, der einen umfassenden Ansatz zum Schutz von Straßenfahrzeugen vor Cyberbedrohungen erfordert. Die Norm unterstreicht die Bedeutung der Integration von Cybersicherheitsmaßnahmen über organisatorische, projektspezifische und nachgelagerte Entwicklungsphasen hinweg. Dazu gehören die Einrichtung robuster Cybersicherheits-Managementsysteme (CSMS), die Durchführung einer gründlichen Bedrohungsanalyse (Threat Assessment and Risk Analysis, TARA) sowie die Gewährleistung einer kontinuierlichen Überwachung und eines Schwachstellenmanagements.

Die Konzeptphase ist besonders wichtig, da sie die Festlegung und Umsetzung von Maßnahmen auf der Grundlage der TARA beinhaltet. Die Qualität dieser Maßnahmen hängt stark von der Präzision der Anforderungsspezifikation ab. Darüber hinaus muss in der Phase nach der Entwicklung eine wirksame Reaktion auf Zwischenfälle und eine effiziente Produktion gewährleistet werden, wobei auch die sichere Außerbetriebnahme von elektronischen Steuergeräten (ECU) zu berücksichtigen ist.

Trotz ihrer Bedeutung wird die ISO 21434 manchmal als vage und auslegungsfähig kritisiert, was zu einer inkonsistenten Umsetzung und einer Checkbox-Mentalität führen kann. Eine detailliertere Spezifikation würde dazu beitragen, einheitliche Qualität und Sicherheit in der gesamten Branche zu gewährleisten und potenzielle Kompromisse und Ineffizienzen zu vermeiden.

Insgesamt erfordert die Einhaltung der ISO 21434 eine sorgfältige Planung und Ausführung in jeder Phase, vom ersten Entwurf bis zur Nachbearbeitung. Wenn Unternehmen diese Aspekte sorgfältig berücksichtigen, können sie ihre Systeme besser schützen und robuste Cybersicherheitsstandards in einer zunehmend komplexen und anfälligen Landschaft aufrechterhalten.