Was ist BSI IT-Grundschutz?

Der IT-Grundschutz BSI ist ein vom Bundesamt für Sicherheit in der Informationstechnik (BSI) entwickeltes Rahmenwerk zur Sicherstellung der Informationssicherheit in Unternehmen und öffentlichen Einrichtungen. Er bietet eine umfassende Methodik zur Identifizierung und Behandlung von Sicherheitsrisiken sowie zur Implementierung geeigneter IT-Sicherheitsmaßnahmen. Der IT-Grundschutz unterstützt Organisationen dabei, ihre IT-Systeme und Prozesse auf ein hohes Sicherheitsniveau zu heben und gleichzeitig die gesetzlichen und regulatorischen Anforderungen zu erfüllen.

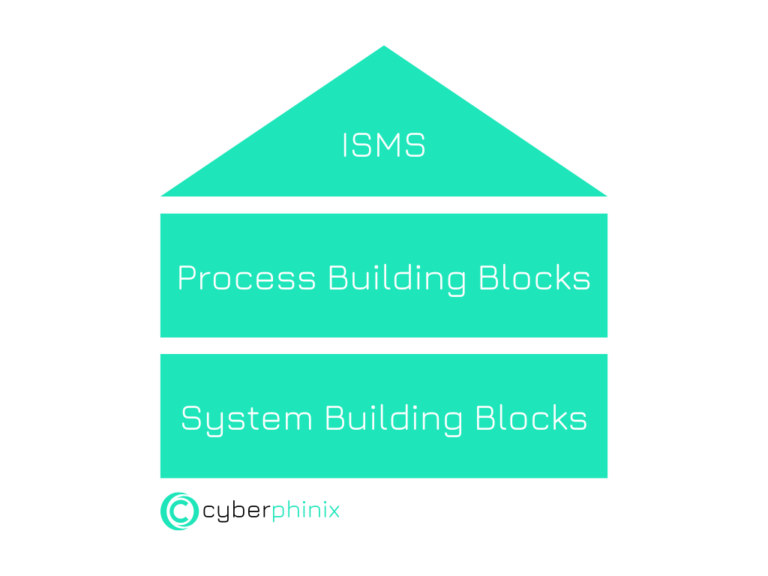

Schlüsselkomponenten des IT-Grundschutz Kompendiums

Im IT-Grundschutz Kompendium sind Prozess-Bausteine und System-Bausteine zentrale Elemente. Während Prozess-Bausteine sich allgemeinen Themen der Organisation und des Sicherheitsmanagements widmen, fokussieren System-Bausteine auf spezifische IT-Systeme und -Technologien.

Prozess-Bausteine

Beispiele für Prozess-Bausteine sind:

- ISMS: Beschreibt, wie ein ganzheitliches Sicherheitsmanagement aufgebaut und betrieben werden kann.

- Betrieb: Umfasst alle Aspekte, die zur Aufrechterhaltung des sicheren Betriebs von Informationssystemen erforderlich sind.

System-Bausteine

System-Bausteine adressieren konkrete Technologien, beispielsweise:

- Server: Maßnahmen und Anforderungen zum Schutz von Servern.

- Clients unter Windows: Sicherheitsansätze für Desktop-Systeme.

Aufschlüsselung der BSI-Standards

1. BSI-Standard 200-1

- Inhalt: Allgemeine Anforderungen an ein Informationssicherheits-Managementsystem (ISMS). Kompatibel mit ISO 27001, orientiert sich an ISO 27002.

2. BSI-Standard 200-2

- Inhalt: Grundlage für die Implementierung eines ISMS nach IT-Grundschutz. Etabliert neue Vorgehensweisen zur Umsetzung und nutzt die Struktur von 200-1.

3. BSI-Standard 200-3

- Inhalt: Bündelt alle risikobezogenen Schritte der IT-Grundschutz-Methodik. Reduziert den Aufwand für die Risikoanalyse nach der IT-Grundschutz-Analyse.

4. BSI-Standard 200-4

- Inhalt: Anleitung zur Implementierung eines Business Continuity Management Systems (BCMS).

5. Leitfaden zur Basis-Absicherung nach IT-Grundschutz

- Inhalt: Kompakte Anleitung für kleine und mittelständische Unternehmen und Behörden zur Einrichtung eines ISMS.

6. Anleitung zur Migration von Sicherheitskonzepten

- Inhalt: Hilfestellung für die Umstellung von alten IT-Grundschutz-Methoden auf den modernisierten IT-Grundschutz.

Schlüsselelemente für Informationssicherheit

Die Schlüsselelemente für Informationssicherheit nach IT-Grundschutz umfassen die Bewertung und Behandlung von Sicherheitsrisiken, den Schutz sensibler Daten und die Gewährleistung der Integrität und Verfügbarkeit von IT-Systemen. Grundlegend sind dabei der risikobasierte Ansatz und die kontinuierliche Verbesserung des Sicherheitsniveaus.

Ein anschauliches Beispiel zur Veranschaulichung von Sicherheitsmaßnahmen ist die Sicherung von Serverräumen:

- Zugangskontrollen verhindern unbefugten Zutritt.

- Brandschutzeinrichtungen und Klimatisierung schützen vor physischen Gefahren.

- Protokollierung und Überwachung gewährleisten die Nachvollziehbarkeit von Aktionen.

Durch den gemeinsamen Einsatz dieser Methoden aus unterschiedlichen Bausteinen des IT-Grundschutzes wird ein umfassendes Sicherheitskonzept geschaffen, das die Risiken effizient mindert.

Erstellung eines Informationssicherheits-Managementsystems (ISMS)

Die Einrichtung eines Informationssicherheits-Managementsystems (ISMS) stellt einen zentralen Bestandteil im BSI IT-Grundschutz dar. Ein ISMS umfasst eine systematische Herangehensweise, um die Sicherheit von Informationen in einer Organisation zu managen und kontinuierlich zu verbessern. Dabei werden insbesondere drei Aspekte berücksichtigt: Vertraulichkeit, Integrität und Verfügbarkeit von Daten.

Schritte zur Implementierung eines ISMS:

- Bestimmung des Anwendungsbereichs: Definiere klar, welche Daten, Systeme und Prozesse das ISMS umfassen soll.

- Richtlinien für Informationssicherheit festlegen: Lege die grundlegenden Sicherheitsziele und -richtlinien deiner Organisation fest.

- Risikomanagement: Führe eine Risikoanalyse durch, um potenzielle Sicherheitsrisiken zu identifizieren und zu bewerten.

- Sicherheitsmaßnahmen implementieren: Basierend auf der Risikoanalyse, setze angemessene Sicherheitsmechanismen um, um identifizierte Risiken zu mindern oder zu eliminieren.

- Dokumentation und Schulung: Dokumentiere das ISMS umfänglich und schule die Mitarbeitenden zur Schärfung des Sicherheitsbewusstseins.

- Überwachung und Verbesserung: Überwache regelmäßig die Effektivität des ISMS und nimm Anpassungen vor, um kontinuierliche Verbesserungen zu ermöglichen.

Risikoanalyse und -management im Rahmen des IT-Grundschutzes

Das Risikomanagement ist ein essentieller Prozess im Rahmen des IT-Grundschutzes und dient dazu, potenzielle Risiken für die Informationssicherheit zu erkennen, zu bewerten und zu steuern.

Ein pragmatischer Ansatz zur Risikoanalyse beinhaltet folgende Schritte:

- Identifikation von Sicherheitsrisiken: Erfasse alle potenziellen Bedrohungen und Schwachstellen, die die Sicherheit deiner Informationen beeinträchtigen könnten.

- Bewertung der Risiken: Schätze die Wahrscheinlichkeit des Eintretens eines Risikos und dessen potenzielle Auswirkungen ein.

- Priorisierung: Ordne die Risiken gemäß ihrer Bedeutung und Dringlichkeit.

- Maßnahmenableitung: Bestimme geeignete Sicherheitsmaßnahmen, um kritische Risiken zu adressieren.

Eine kontinuierliche Überprüfung und Aktualisierung der Risikoanalyse gewährleistet, dass neue und veränderte Risiken rechtzeitig erkannt und adressiert werden.

Bedeutung der regelmäßigen Aktualisierung und Anpassung

Die Welt der Informationstechnik und Cyber-Sicherheit verändert sich rasant. Neue Technologien, Bedrohungslandschaften und Geschäftspraktiken erfordern eine kontinuierliche Anpassung und Aktualisierung des IT-Grundschutzes und des zugrunde liegenden ISMS. Regelmäßige Überprüfungen und Anpassungen des ISMS und der Sicherheitsmaßnahmen stellen sicher, dass deine Organisation resilient gegenüber neuen Sicherheitsbedrohungen bleibt und gleichzeitig die Compliance mit gesetzlichen und regulatorischen Anforderungen gewährleistet ist.

Beispiele für Anlässe zur Überprüfung und Anpassung:

- Einführung neuer IT-Systeme oder Technologien

- Veränderungen in der organisatorischen Struktur

- Aktualisierungen gesetzlicher oder branchenspezifischer Sicherheitsanforderungen

- Erkenntnisse aus Sicherheitsvorfällen oder Audits

Setze regelmäßige Überprüfungen an und plane Ressourcen für die Aktualisierung des ISMS und der IT-Sicherheitsstrategie ein. So bleibt der Schutz deiner Informationen und IT-Ressourcen dauerhaft auf einem hohen Niveau.

ISO 27001 Zertifizierung auf Basis von IT-Grundschutz

Die ISO 27001 Zertifizierung ist ein international anerkannter Standard für das Informationssicherheits-Management-System (ISMS). Für Unternehmen, die den IT-Grundschutz des BSI implementiert haben, bietet sich der Weg zur ISO 27001 Zertifizierung als logischer nächster Schritt an. Die ISO 27001 Zertifizierung auf Basis von IT-Grundschutz ermöglicht es, ein bereits hohes Sicherheitsniveau zu bestätigen und dieses formal international anzuerkennen.

Der Weg zur ISO 27001 Zertifizierung:

- Initiierung und Planung: Zunächst muss das Unternehmen den Entschluss zur Zertifizierung fassen und Ressourcen sowie Zuständigkeiten klären.

- ISMS Einführung: Basierend auf dem IT-Grundschutz, der die meisten Anforderungen der ISO 27001 bereits abdeckt, wird das ISMS entsprechend der speziellen Anforderungen der ISO 27001 angepasst und dokumentiert.

- Internes Audit: Vor der eigentlichen Zertifizierung wird ein internes Audit durchgeführt, um sicherzustellen, dass alle Prozesse und Dokumentationen den Anforderungen entsprechen.

- Management-Review: Die Geschäftsleitung überprüft das ISMS hinsichtlich seiner Effektivität und Angemessenheit.

- Zertifizierungsaudit: Ein externer Auditor überprüft das ISMS und entscheidet, ob die Zertifizierung erteilt werden kann.

Verbindung und Unterschiede zwischen ISO 27001 und BSI IT-Grundschutz

Der IT-Grundschutz BSI bietet eine praktische Anleitung zur Implementierung eines umfassenden Informationssicherheitskonzepts. Er ist besonders im deutschsprachigen Raum verbreitet und anerkannt. Die ISO 27001 setzt einen internationalen Standard, der die Anforderungen an ein ISMS definiert.

Verbindung:

IT-Grundschutz liefert konkrete Maßnahmen und Kontrollmechanismen, die für das Erreichen der ISO 27001 Anforderungen essentiell sind. Die Zertifizierung auf Basis von IT-Grundschutz stellt bereits eine solide Basis dar, die nur noch um spezifische Anforderungen der ISO 27001 ergänzt werden muss.

Unterschiede:

Der größte Unterschied besteht im Detaillierungsgrad und in der geografischen Verbreitung. Während der IT-Grundschutz sehr detaillierte Maßnahmen und Sicherheitskontrollen vorschreibt, fokussiert die ISO 27001 stärker auf das Management-System und ist international anerkannt.

Vorteile einer Zertifizierung für Organisationen und Unternehmen

Die ISO 27001 Zertifizierung auf Basis von IT-Grundschutz bietet zahlreiche Vorteile:

- Internationale Anerkennung: Die ISO 27001 Zertifizierung ist weltweit anerkannt und signalisiert externen Partnern ein seriöses Engagement für Informationssicherheit.

- Wettbewerbsvorteil: Insbesondere in Ausschreibungen und bei Kunden kann die Zertifizierung einen entscheidenden Wettbewerbsvorteil darstellen.

- Risikominimierung: Durch die systematische Identifizierung, Bewertung und Behandlung von Risiken verringert eine Zertifizierung das Risiko von Sicherheitsvorfällen.

- Effizienzsteigerung: Die Implementierung eines ISMS führt zu effizienteren und strukturierteren Prozessen im Bereich der Informationssicherheit.

Beispiele für den Nutzen der Zertifizierung sind Unternehmen, die durch die Implementierung eines ISMS und die anschließende Zertifizierung nicht nur ihre internen Abläufe optimieren, sondern auch das Vertrauen ihrer Kunden stärken konnten. Banken, Versicherungen und IT-Dienstleister sind beispielsweise Branchen, in denen die Zertifizierung fast schon als Standard gilt und maßgeblich zur Geschäftssicherheit beiträgt.